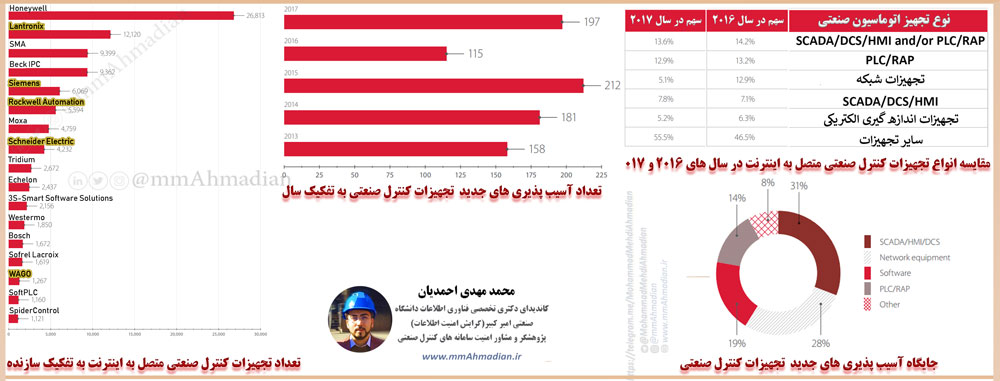

در تصویر پایین چهار نمودار با عنوان های ذیل مشاهده می کنید:

- مقایسه انواع تجهیزات کنترل صنعتی متصل به اینترنت در سال های 2016 و 2017

- تعداد آسیب پذیری های جدید تجهیزات کنترل صنعتی به تفکیک سال

- تعداد تجهیزات کنترل صنعتی متصل به اینترنت به تفکیک سازنده

- جایگاه آسیب پذیری های جدید تجهیزات کنترل صنعتی

تعداد8,733 تجهیز شرکت لنترونیکس، با حق دسترسی مدیریتی به اینترنت وصل است که بسیاری از آنها بدون رمزعبور اند!بسیاری از این تجهیزات در سامانه های کنترل صنعتی استفاده می شود؛ درصدد قابل توجهی از تجهیزات صنعتی با استفاده از درگاه سریال تنظیم میشوند و محصولات مبدل لنترونیکس امکان ارتباط با این تجهیزات را از طریق شبکه بازیرساخت اترنت فراهم می کند. در کشور ما، 21 تجهیز در حال حاضر با این شرایط در اینترنت شناسایی شده اند که یکی از آنها در زیرساختهای صنعتی بوشهر قرار دارد!اگر در صنعت یا سازمان شما از این تجهیز استفاده می شود و آن را امن سازی نکرده اید هر چه سریعتر دست به کار شوید!