پیرو سوالات مکرر برخی مخاطبان گرامی در زمینه منابع لازم برای یادگیری امنیت در شبکه های کنترل و اتوماسیون صنعتی پست زیر را که توسط Robert M. Lee آماده شده است را قراردادم تا به مخاطبین گرامی کمک نماید. با مطالعه منابع معرفی شده ذیل می توانید گام های اولیه این حوزه را به شکل خودآموز طی نمایید. موفق و پیروز باشید

A Collection of Resources for Getting Started in ICS/SCADA Cybersecurity

August 28, 2016

I commonly get asked by folks what approach they should take to get started in industrial control system (ICS) cybersecurity. Sometimes these individuals have backgrounds in control systems, sometimes they have backgrounds in security, and sometimes they are completely new to both. I have made this blog for the purpose of documenting my thoughts on some good resources out there to pass off to people interested. Do not attempt to do everything at once but it’s a good collection to refer back to in an effort to polish up skills or learn a new industry. There are also many skills that may not immediately be relevant to your job but I believe these topics all work together (ranging from analysis of threats to understanding the physical process of a gas turbine). Rest assured, no matter how ill prepared you might feel in getting started realize that by having the passion to ask the question and start down the path you are already steps ahead of most. We need passionate people in the industry; everything else can be taught.

Optional Pre-Reqs

It’s always good to pick up a few skills regarding the fundamentals of computers, networks, and systems in general. I would recommend trying to pick up a scripting language as well; even if you don’t find yourself scripting a lot understanding how scripting works will add a lot of value to your skill set.

-

Learn Python the Hard Way

- Learn Python the Hard Way is a great free online resource to teach you, step-by-step, the Python scripting languages. There’s a lot of different opinions about different scripting language. In truth, most of them have value in different situations so I’ll leave it to you to pick your own language (and I won’t tell you that you’re wrong for not learning Python, even though you are). Another good programming resource is Code Academy.

-

MIT Introduction to Computer Programming

- MIT’s open courseware is a treasure for the community. It shocks me how many people do not take advantage of free college classes from top universities. This is the Introduction to Computer Science and Programming course. It should be taken at a slow pace but it’ll give you a lot of fundamental skills.

-

MIT Introduction to Electrical Engineering and Computer Science

- Another MIT open course but this time focused on electrical engineering. This is a skill that will help you understand numerous types of control systems better as well as have a better grasp on how computers work.

-

Microsoft Virtual Academy

- Microsoft Virtual Academy can be found at various locations on YouTube. I have linked to the first one; I would recommend browsing through the topic list for everything from fundamentals of networking, to fundamentals of computers, to how the Internet works.

Intro to Control Systems

Control systems run the world around us. Escalators, elevators, types of medical equipment, steering in our cars, and building automation systems are types of control systems you interact with daily. Industrial control systems (ICS) are industrial versions of control systems found in locations such as oil drilling, gas pipelines, power grids, water utilities, petrochemical facilities, and more. This section will go over some useful resources and videos to learn more about industrial control systems.

-

The PLC Professor

- PLC Professor and his website plcprofessor.com contains a lot of great resources for learning what programmable logic controllers (PLCs) and other types of control systems and their logic are and how they work. Some resources are free while others are paid. At some point, getting a physical kit as a trainer to learn on is going to be a requirement.

-

Control System Basics

- This is a great video explaining control system basics including the type of logic these systems use to sense and create physical changes to take action upon.

-

What is SCADA?

- You’ve no doubt heard the term SCADA, if you haven’t you will. It stands for Supervisory Control and Data Acquisition and is a type of ICS. This video is a nice basic approach to explaining SCADA.

-

Department of Energy – Energy 101

- The Department of Energy has a series of Energy 101 videos to explain basic concepts of different types of energy generation, sources, etc. It’s a fantastic series that should excite you about the field while explaining key terms and concepts.

-

Wastewater Treatment Explanation Video

- We all need wastewater treatment facilities and learning about them helps you understand how control systems work and just how complex simple tasks in life can be (if we didn’t have control systems). These types of videos are important for you to watch and learn so that you get exposed to different industries. ICS is not really a community, it’s a collection of communities.

-

Waste Water – Flush to Finish

- Another good wastewater explanation video.

-

Refinery Crude Oil Process

- This is a video explaining a refinery crude oil process. If these types of videos don’t excite you to some extent you may be in the wrong career field. The world around us is magnificent and learning different industries will start to help you ask the right questions which will lead to your education on the subject.

-

Natural Gas Processing

- This is an older video (the industry has definitely become more advanced than represented here) but extremely interesting on how natural gas is harvested, processed, and transferred. Think about all the control systems that have to go into this seeminly simple process.

-

How a Compressor Station Works

- One particularly interesting (and historically difficult to secure) portion of the ICS community is the natural gas pipeline. This video talks about natural gas to some extent but really focused on compressor stations. Compressor stations as remote sites offer numerous opportunities and challenges to defenders. In short – they’re pretty cool.

-

Chemical Engineering YouTube Channel

- A great series of videos explaining and showing different components of chemical processing.

-

Steel from Start to Finish

- This is an example of how steel is made. The video, like the others in this section shows an important process that can help you understand all that goes into control system security. It’s important to know the real world impacts and applications of the processes we are trying to defend to fully understand how important safety and reliability are as the main component of industrial automation.

-

How It’s Made: Uranium Part 1 and Part 2

- Uranium mining is especially important for the nuclear power industry. There’s a lot of misconceptions around uranium and its mining; many aspects of this type of mining are similar to other types of mining but the purification, transportation, manufacturing, and utilization of uranium (highlighted in part 2 of the videos above) are particularly interesting and unique. There’s an amazing amount of industrial control systems involved in these processes.

-

Uranium Mining

- There are multiple ways to perform uranium mining, here is an alternative way with a video by the Nuclear Energy Institute.

-

Nuclear Reactor Explained

- This is a simplistic but extremely easy to digest explanation and animation of a nuclear reactor. Nuclear energy has a bad rap due to pop culture but is a highly clean and safe form of energy. It’s really useful to understand this process and how these systems are designed and, ideally, isolated.

-

Nuclear Power Station

- Building from the last video, here’s another video diving deeper into nuclear power. What you should focus on here is the design and engineering that go into the safety systems. Safety systems can be bypassed, there are no ‘unhackable’ things, but this helps you to understand just how these systems are designed to be safe by default even if not build with security in mind. The Fukushima event can be observed as a worst case and extremely unlikely scenario. Learning from it will be important; here you’ll find a good video on it.

-

Thermal Power Plant

- There are many ways to generate power; this video explains thermal power and the complexity of the environment.

-

SCADA Utility 101

- Rusty Williams has just the right type of southern speaking which makes an audience want to learn more. The guy is awesome, the video explains SCADA from an electric utility perspective, and this is a much watch.

-

Electric Generation and Transmission

- Didn’t get enough of Rusty? Here’s another video of him explaining the generation and transmission of electricity.

-

Copper Mining

- There are many differences in mining depending on what you are mining, but much of the fundamentals of exploration, extraction, and processing is similar across numerous industries. This video on copper mining, skip to about 1:30 to get past the specific mine’s financials and marketing, gives a nice quick high level view of some of the process and equipment you’d find in the mining industry.

-

Gold Mining

- Whereas the initial mining fundamentals can be the same, as noted there are many differences including how you achieve prospecting and how you process the extracted minerals. Gold mining has a number of interested aspects worth learning about.

- Cyanidation for Extraction Processes (Animated Video and a Real Life Example)

- Cyanide is mostly known for its form as hydrogen cyanide but in other forms (such as sodium, potassium, or calcium cyanide) it is useful in extracting precious minerals from ore and often used in gold processing. The videos above are quick animated and real life examples of the cyanidation process. The Wikipedia article here is also very useful.

-

Fundamentals of Manufacturing Processes

- Manufacturing makes the world around us. The manufacturing industry is broad from auto, to food and beverage, to chemical, to pharmaceutical, and more. This is an MIT course that’s hosted online for free. It’s a 10 week course but it is fantastic and going through a wide variety of types of manufacturing.

-

Chemical Industry Process Equipment

- This video is unlike the others in that it does not really show the full engineering process. However, the video talks through a wide variety of equipment that you would find in the chemical industry. I find this video useful to learn about a variety of equipment, much of which you could find in numerous industries. I would recommend taking terms you’re unfamiliar with and looking up Wikipedia articles for each after the video.

-

Beverage Manufacturing (Coca-Cola)

- Here’s a great example of a manufacturing video focused on beverages, in this case Coca-Cola. The food and beverage industry and its manufacturing processes are wonderful forms of batch processing. This video is obviously a bit of a promotion as well but there’s great explanations throughout the video including how to make bottles (800 bottles a minute!), how to make cans, how to clean cans with sulfuric acid, and of course how to fill them with coke (1,700 cans per minute!).

-

Control Lectures

- This is a fantastic series by Brian Douglas which covers a wide range of lectures on control systems in a very easy to process way.

-

Safety Systems

- It’s good to get familiar with safety systems as well. Safety systems can either be active or passive. As an over simplification think of these as systems that take control of the system when an unsafe event occurs and helps to regulate it or shut it down safely. It can also be the product of good engineering instead of a dedicated system. Either way, there is a trend in the community to have integrated safety systems into one device; where the control device is also the safety device. This has cost savings but horrendous cyber security consequences and thus horrible safety consequences.

-

Safety Valves

- Building on your understanding now of safety systems here’s an example of a safety valve in a process and how it can work to keep the operations, and more importantly the people around it, safe.

-

Industrial Disaster Explanation Videos

- The U.S. Chemical Safety and Hazard Investigation Board has a number of videos explaining industrial disasters. This is an important resource to understand what can go wrong in industrial automation regardless of the cause (these are not cyber related but are important to understand as things that cyber could potentially cause if we are not careful). In IT, if things go wrong people do not generally die – in ICS death, injury, and environmental harm is a very real concern.

Intro to Computer and Network Security

There’s a lot of resources in the form of papers below (especially the SANS Reading Room) which are all great. However, you really need to get hands on so many of the resources are focused on tools and data sets. Try to read up as much as possible and then deeply dive into hands on learning.

-

The Sliding Scale of Cyber Security

- I wrote this paper specifically to address the nebulous nature of “cyber security.” When people say they specialize in cyber security, what exactly does that mean? I put forth that there are 5 categories of investment that can be made. The prioritization for the value towards security should be towards the left hand side of the scale. It is ok to invest in multiple categories at once but understand the true return on investment you’re getting versus the cost.

-

VMWare

- You’ll want to be able to set up Virtual machines (VMs) to get hands on with files and various security tools. VMWare is a great choice as is VirtualBox. VMWare has a free version you’ll want to use (Player). Don’t worry about getting Workstation or Player Pro until later when you are more experienced and want to save snapshots (copies of your VM to revert back to). Below you’ll find a sample video on VMs, feel free to Google around for better understanding.

-

Security Onion

- You’re going to want to get hands on with the files presented in this guide; Security Onion is an amazing collection of free tools to do just that with a focus on network security monitoring and traffic analysis.

-

SANS’ SIFT

- If you’re super cool you’ll want to get into forensics at some point; the SIFT VM from SANS is a collection of tools you’ll need to get started.

-

REMnux

- Before you try out reverse engineering malware (REM) you’ll want to have a safe working environment to do so. This is not a beginner topic but at some point you’ll likely want to examine malware, Lenny’s REMnux VM is the safe place to do that.

-

Malware Traffic Analysis

- Brad’s blog on malware traffic analysis is one of the best resources in the community. It combines sample files with his walk throughs of what they are and how to deal with them. You can learn a lot this way very quickly.

-

Open Security Training

- This website is dedicated to open (free) security training. There are a number of qualified professionals who have dedicated time to teach things from the basics of security to advanced reverse engineering concept. You could spend quite a time on this website’s courses and all of them would make you more capable in this field. There are often full virtual machines (VMs), slides, and videos for the courses.

-

Sample PCAPs from NETRESEC

- These packet capture samples are invaluable to learning how our systems interact on the network. Take a tool like Wireshark and analyze these files to get familiar with them and the practice (Wireshark will continually be your friend in any field you specialize in).

-

DEFCON Capture the Flag Files

- DEFCON has made available their files (and often times walkthroughs) for their capture the flag contests. These range from beginner to advanced concepts in offensive security practices such as red teaming. Learning how to break into systems and how they fail is great for defense. It’s not required but it can be helpful.

-

Iron Geek

- This is an invaluable collection of videos from conferences around the community. If you’re looking for a specific topic it’s a good idea to search these conference videos. Felt like you missed out on the last decade of security? Don’t worry most of its captured here.

-

SANS Reading Room

- The SANS Institute is the largest and most trusted source of cyber security training. Their Reading Room is a free collection of papers written by students and instructors covering almost every topic in security.

-

Honeynet Project

- Consider this a capstone exercise. Read up on honeypots and learn to deploy a honeypot such as Conpot. The idea is that to run a honeypot correctly you’ll have to learn about safeguarding your own infrastructure, setting up proxies and secure tunnels, managing cloud based infrastructure such as an EC2 server, performing traffic analysis on activity in the honeypot, malware analysis on discovered capabilities, and eventually incident response and digital forensics off of the data provided to explore the impact to the system. Working up to this point and then running a successful honeypot for any decent length of time really helps develop and test out a wide range of skills in the Architecture, Passive Defense, Active Defense, and (potentially in the form of Threat Intel) Intelligence categories of the Sliding Scale of Cyber Security.

Intro to Control System Cyber Security

Cybersecurity is not a new topic but in ICS it is mostly unexplored. The hardest part for most folks is learning who to listen to and what resources to read. There are a lot of “experts” out there who will quickly lead you astray; look at people’s resumes to see if they had the opportunity to do what they are speaking to you about. Because they don’t have experience doesn’t mean they are necessarily wrong but it’s an easy check. As an example, if someone calls themselves a “SCADA Security Guru” or something like a “thought leader” but they’ve only ever been a Chief Marketing Officer of an IT company, that should be a red flag. It is important to be very critical of information in this space but continually push forward to try to make the community better. Below are some trusted resources to help you on your journey.

-

S4’s ICS Onramp Series

- Fantastic collection of quick hit videos from some of the best known folks in the industry walking through the things you need to know as an “onramp” experience for new folks to our community

-

An Abbreviated History of Automation and ICS Cybersecurity

- This is a great SANS paper looking at the background on ICS cybersecurity. Well worth the read to make sure you understand many of the events that have occurred over the past twenty years and how they’ve inspired security in ICS today.

-

SANS ICS Library

- This is the SANS ICS library which contains a number of posters and papers to get you started. Reference the blog as well for good explorations of topics. I write the Defense Use Case series as well which explores real and hyped up ICS attacks and lessons learned from them.

-

SCADAHacker Library

- Joel has a fantastic collection of papers on ICS security, standards, protocols, systems, etc. Lots of valuable content in this collection.

-

The ICS Cyber Kill Chain

- The attacks we are concerned most with on ICS take a different approach than traditional IT. This is a paper I wrote with Michael Assante exploring this and detailing the steps an adversary needs to take to accomplish their goals.

-

Analyzing Stuxnet (Windows Portion)

- This is Bruce Dang’s talk at the 27th CCC in Germany on his exploration of analyzing Stuxnet. He was at Microsoft and was one of the first researchers to analyze it. This is a good understanding of the Windows portion of analysis. I show this video even though it’s a bit more advanced to highlight that there are often an IT and (operations technology) OT side of analysis.

-

Analyzing Stuxnet (ICS Portion)

- Ralph Langer was responsible for deep diving into Stuxnet on it’s ICS payload portion. This talk gives a good understanding of the OT side of the analysis.

-

To Kill a Centrifuge – Stuxnet Analysis

- This is Ralph Langer’s excellent paper exploring the technical details on the Stuxnet malware and most importantly the ICS specific payload and impact. It is a good idea to read through the paper and Google the terms in the paper you do not understand.

-

SANS ICS Defense Use Case #5 – Ukraine Power Grid Attack

- This is a paper I wrote with Michael Assante, and Tim Conway released through the E-ISAC on our analysis of the Ukraine power grid attack in 2015. There are also recommendations for defense at each level of the ICS kill chain (applying 1 control is never enough to stop attacks).

-

CRASHOVERRIDE – Analysis of the Threat to Electric Grid Operations

- Following the attack on Ukraine’s grid in 2015, there was an effort by the adversary to make their efforts more scalable with the added automation of malicious software. The malware leveraged in the Ukraine 2016 cyber attack (second ever cyber attack to cause loss of load in an electric system) was called CRASHOVERRIDE.

-

Anatomy of an Attack: Detecting and Defeating CRASHOVERRIDE

- Much of the information around CRASHOVERRIDE wasn’t made immediately available to the sensitivity of what happened and the desire to not have the tradecraft proliferate. Once more information was being made known though Joe Slowik, an intelligence analyst at Dragos, published the findings behind the adversary ELECTRUM which was responsible for CRASHOVERRIDE.

-

TRISIS Malware: Analysis of Safety System Targeted Malware

- In 2017 there was an attack on a Saudi Arabian petrochemical company. Dragos and FireEye completed analyses of the malware (FireEye called it TRITON and Dragos called it TRISIS; they did not coordinate with each other and did not know each firm was working on the malware analysis until a week or so before publication). Despite initial reporting in media by parties not involved in the analysis, Saudi Aramco was not the victim of the attack. Saudi Aramco was actually the incident response team that went and helped out the facility.

-

The Industrial Cyber Threat Landscape

- This is the testimony I gave in 2018 to the Committee on Energy and Natural Resources of the United States Senate. It contains recommendations for the community and a discussion of the cyber threat landscape.

-

ICS Threat Intelligence: Moving from the Unknowns to a Defended Landscape

- This is a talk I did at the SANS ICS Summit that gets into why our threat landscape is largely unknown, what we can do about it, and how we can really move the community forward by incorporating intelligence instead of theoretical best practices.

-

Perfect ICS Storm

- Glenn wrote a great paper looking at the interconnectivity of ICS and the networks around them with considerations on how it impacts monitoring and viewing the control systems.

-

Network Security Monitoring in ICS 101

- Here is a great intro talk on network security monitoring in an ICS by Chris Sistrunk at DEFCON 23. Network security monitoring is exceptionally useful in ICS because it can be done with minimal data sets and passively which works inside the confines of the safety and reliability requirements of an ICS network.

-

Dragos Webinars and Blogs

- The Dragos webinars and blogs are highly informative on performing threat analysis, defense, and response as it pertains to ICS cyber threats. They are very rarely marketing or promotional and far more content-driven.

-

S4 Videos

- The S4 conference run by Dale Peterson is a great community resource. He has posted a number of the conference presentations which will give you a great look at the ICS security community especially from the researcher perspective.

-

Defense Will Win

- Dale Peterson’s excellent S4 talk that has an upbeat attitude of “defense will win.” This is something I completely agree with and for a few years now I have been championing the phrase “Defense is Doable” to help folks not get down when it comes to ICS cyber security. It may seem like the hardest challenge out there but it’s worthwhile and these are the most defensible environments on the planet; maybe not the most defended – but we will get there.

-

Dragos Year in Review 2017 and the following years

- Each year Dragos puts out a year in review that covers threats, vulnerabilities, and lessons learned across incident response and assessments. They were made to provide ground-truth base metrics and stats to the community about what is going on around the community. They are light on marketing language and focused on sharing insights useful to the community.

-

The Industrial Cyberthreat Landscape

- My keynote at RSA detailing to a broad audience what is unique about OT/ICS and the threats we face with the latest insights from the frontlines.

Recommended ICS Cybersecurity Books

-

Rise of the Machines: A Cybernetic History

- It seems a bit odd to put a non-technical book as my first recommendation but I assure you it is with reason. Dr. Thomas Rid wrote this book to attempt to fully understand the history, implications, and usages of the word “cyber”. Delightfully, control systems have a major role throughout the book. It was control systems that got us started with “cybernetics” which is eventually where we would have the “cyber” word that fills our daily lives.

-

Handbook of SCADA/Control Systems Security

- Robert (Bob) Radvanovsky and Jacob (Jake) Brodsky put together this wonderful collection of articles from people throughout the community. It covers a wide variety of topics from a wide variety of personalities and professionals.

-

Protecting Industrial Control Systems from Electronic Threats

- Joe Weiss is a polarizing individual in the community but only because of how passionately he cares about the industry and how long he’s been in the community. Many of us here today in the community owe much to Joe and this book offered an early look at control system cybersecurity.

-

Industrial Network Security

- Eric Knapp and Joel Langill wrote this book looking specifically at the network security side of ICS. It’s a fantastic resource exploring different technologies and protocols by two professionals I’m glad to call peers and friends.

-

Hacking Exposed: Industrial Control Systems

- This book takes a penetration testing focus on ICS and talks about how to test and assess these systems from the cybersecurity angle while doing it safely and within bounds of acceptable use inside of an ICS. It’s written by Clint Bodungen, Bryan Singer, Aaron Shbeeb, Kyle Wilhoit, and Stephen Hilt who all are trusted professionals in the industry.

-

Santa and Me: The SCADA Before Christmas

- The third book I’ve written which is a lighthearted twist on the classic “twas the night before Christmas” poem. You’re not going to learn a ton but for those of you with children it’s a great way to expose them to our industrial world.

Recommended Professional Training

You in no way need certifications or professional training to become great in this field. However, sometimes both can help either for job opportunities, getting a raise, or polishing up some skills you’ve developed. I highly encourage you to learn as much as you can before getting into a professional class (the more you know going in the more you’ll take away) and I encourage you to try to find an employer to pay your way (they aren’t cheap). If your employer doesn’t have a training policy it’s a good time to try and find a new employer. Here are two professional classes I like for ICS cyber security training (I’m biased because I teach at SANS but I teach there because I believe in what they provide).

-

Department of Homeland Security and Department of Energy Training

- The ICS-CERT and Idaho National Labs provide a variety of online and in person training. One of the most well known is the ICS 301 class which is a 5-day introduction to ICS hosted in Idaho Falls, Idaho. It is a free course and highly recommended.

-

SANS ICS 410 – ICS/SCADA Essentials

- This class is designed to be a bridge course; if you are an ICS person who wants to learn security, or a security person who wants to learn ICS, this course offers the bridge between those two career fields and offers you an introduction into ICS cyber security. Over the years this course has become of staple of people entering our community.

-

SANS ICS 515 – ICS/SCADA Active Defense and Incident Response

- This is the class I authored at SANS teaching folks about targeted threats (such as state adversaries or well funded crime groups) that impact ICS and how to hunt them in your environment and respond to incidents. More than just focusing on the threats though this class helps you understand the risks our community faces and how to develop strategies against them with hands on practitioner focused labs and training.

-

SANS ICS 612 – ICS Cybersecurity In Depth

- An absolute gem of a class that teaches a ton across foundational ICS security, architecture, passive defense, etc. topics. I say foundational not because it’s entry level but because it should be required for anyone joining the field. It’s a hands on class with a full control system setup and is most students’ best opportunity to get hands on with real industrial equipment and processes.

-

Assessing and Exploiting Control Systems

- Justin Searle is the author of SANS ICS410 and he also made Assessing and Exploiting Control Systems. This course is an introduction to vulnerability and penetration testing of these systems with a focus on everything from PLCs to RF. A lot of the focus tends to be on smart grid and electric but there are elements for everyone. The same class is also hosted at SANS from time to time, but it is significantly cheaper to find it at BlackHat if you can grab a spot. The class moves around so the link above is for an old class but Google the name and where it’s being hosted to find it.

-

CYBATI

- Matt Luallen runs the CYBATI class. It’s a hands on class that’s been tried and tested and is popular around the community. He sometimes teaches it at SANS events and also teaches at other events. Matt was one of the first people I met in the ICS security community and has been like a brother to me over the years; he’s a fantastic resource for the community and more importantly he’s just a really good person. Learning from him (and getting to use his CYBATIworks kit which is a really useful training kit for sale) is something everyone should get to do at some point in their career.

-

Dragos 5 Day Training

- Dragos hosts a five day training that covers an introduction to ICS, assessing ICS, threat hunting, and security monitoring. Uniquely, it provides access to industrial ranges and is hosted in Houston, Texas and Hanover, Maryland. The industrial ranges and physical equipment make for an exciting educational experience. However, the class is only open to those in the asset owner and operator community (e.g. working at an energy, manufacturing, auto, etc. company) such as Dragos customers and partners. Most of the other training in the market tries to avoid vendor tools and practices to be vendor-neutral. I love this and engage this way even in my own SANS class. However, the reality is in your day-to-day work you’re going to be working with vendor tools and want to learn from their best practices too. This is a unique opportunity to train with those operating on the front lines of the community and understand their specific approaches.

Recommended Conferences

No matter how much time you spend reading or practicing eventually you need to become part of the community. Contributions in the form of research, writing, and tools are always appreciated. Contributions in the form of conference presentations are especially helpful as they introduce you to other interested folks. The ICS cybersecurity community is an important one on many levels. It’s one of the best communities out there with hard working and passionate people who care about making the world a safer place. Below are what I consider the big 5. These conferences are the ones that are general ICS cyber security (not a specific industry such as API for oil and gas or GridSecCon for electric sector) although those are valuable as well.

-

SANS ICS Security Summit

- For over fifteen years the SANS ICS Security Summit has been a leading conference on bringing together researchers, industry professionals, and government audiences. The page above links to the various SANS ICS events but look for the one that says “ICS Security Summit” each year. It is usually held at Disney World in Orlando Florida. Its strong suit is the educational and training aspects not only because of the classes but also because of the strong industry focus.

-

DigitalBond’s S4

- The S4 conference is a powerhouse of leading ICS security research. Dale puts on a fantastic conference every year (now with a European and Japanese venue as well each year) that brings together some of the most cutting edge research and ideas. S4 in the US is often held in January in Florida.

-

The ICS Cyber Security Conference (WeissCon)

- Affectionately known as WeissCon after its founder Joe Weiss, the conference is now owned and operated by SecurityWeek and usually runs in October at different locations each year in the US (Georgia is usually a central location for the conference though). The conference brings together a portion of the community not often found at the other locations and has a strong buy-in from the government community as well as the vendor community.

-

The ICS Joint Working Group (ICSJWG)

- The ICSJWG is a free conference held twice a year by the Department of Homeland Security. I often encourage people to go to the ICSJWG conference first as a type of intro into the community, to then go to the SANS ICS Security Summit for more view into the asset owner community and to get training, then go to S4 for the latest research, to go to WeissCon to see some of the portions of the community and vendor audience not represented elsewhere, and finally to CS3Sthlm to get an international view. It is perfectly ok to go to all five of the big conferences a year (I do) but if you need a general path that is the one I would follow initially.

-

CS3Sthlm

- CS3Sthlm used to be known as 4SICS and is held every year in Stockholm, Sweden. It is one of the leading ICS security conferences in the world (I consider it one of the “big five”) and it is in my opinion the best ICS security conference in Europe. The founders Erik and Robert are some of the friendliest people in the ICS community and have a wealth of experience to share with folks from decades defending infrastructure.

-

Dragos Industrial Security Conference (DISC)

- DISC is the Dragos annual conference however it is unique in that it is entirely dedicated to research and insights into the ICS cyber threats and responding to them. The conference is 100% free and open to those in the industrial asset owner and operator community. It happens every year on November 5th in Maryland, USA.

This is just a small collection of a lot of the fantastic resources out there. Always fight to be part of the community and interact – that is where the real value in learning is. Never wait to have someone show you though, even the “experts” are usually only expert in a few things. It is up to you to teach yourself and involve yourself. We as a community are waiting open armed.

-

مطالب مرتبط:

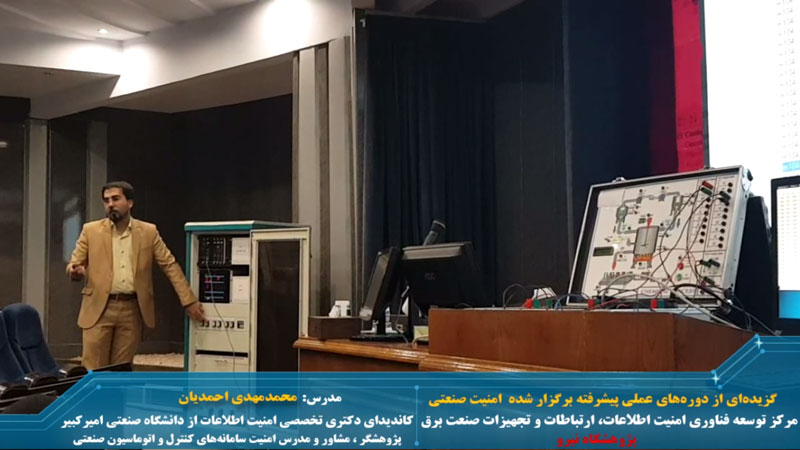

- 📽کلیپ کوتاه از دورههای آموزشی تئوری-عملی امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی

- لیست دوره های آموزشی امنیت سایبری سامانه های کنترل و اتوماسیون صنعتی

- برگزاری آموزش تخصصی 64 ساعته نظری و عملی «امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی و اسکادای صنعت برق و راهکارهای ارتقاء آن (با تمرکز بر شرکت مدیریت شبکه برق ایران)

- گزارش برگزاری دوره آموزشی تخصصی سهروزه نظری و عملی امنیت سایبری سیستمهای صنعتی نیروگاههای حرارتی، برق-آبی و منابع آب و راهکارهای ارتقاء آن

- گزارش برگزاری دوره آموزشی امنیت سایبری تجهیزات و شبکههای صنعتی حوزه شرکتهای برق منطقهای

- گزارش برگزاری سمینار «تجزیه و تحلیل حملات سایبری و سناریوهای نفوذ به صنعت برق» در سی و چهارمین کنفرانس بینالمللی برق

- کارگاه تجزیه و تحلیل حملات سایبری و سناریوهای نفوذ به صنعت برق: نکتهها و آموزهها(کنفرانس بین المللی رمز - دانشگاه فردوسی مشهد)

- کارگاه کالبدشکافی حملات سایبری به صنعت برق و پیاده سازی عملی حملات پایه به شبکه اتوماسیون توزیع(کنفرانس ملی شبکه های توزیع برق -دانشگاه لرستان)

- نشست طرح مسئله امنیت اتوماسیون صنعتی و اینترنت اشیاء

- برگزاری دوره آموزشی تخصصی امنیت سایبری سامانههای کنترل و اتوماسیون صنعتی صنعت برق و راهکارهای ارتقاء آن (با تمرکز بر حوزههای توزیع و انتقال)

- گزارش بررسی حادثه قطع برق سراسری ونزوئلا، حمله سایبری یا خرابکاری صنعتی

- ارزیابی امنیتی و تست نفوذ شبکه های کنترل صنعتی

- ارائه آموزشی حمله به سیستم های کنترل صنعتی (حملات کنترل صنعتی، از حرف تا عمل)

- دوره آموزشی پدافندغیرعامل و امنیت سایبری در سیستم های کنترل و اتوماسیون صنعتی (محتوای 16 ساعته)

- سخنرانی چالش های امنیتی در سامانه های سایبر-فیزیکی (با محوریت تحلیل جریان اطلاعات در خطوط لوله نفت و گاز)

- معیارهای گزینش دورههای پیشرفته امنیت کنترل و اتوماسیون صنعتی درکشور

- دوره های آموزشی امن سازی سیستم های کنترل صنعتی در سطح پیشرفته

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی(کنفرانس انجمن کامپیوتر 96)

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی : چالشها و راهکارها(کنفرانس رمز 96)

- راهکارهای امنیت سایبری سامانه های کنترل صنعتی در جهان و تطبیق آن با وضعیت ایران

- دوره آموزشی امنیت سایبری در سامانه های صنعتی

- انتشار کتاب پروتکل کنترل صنعتی IEC 60870-5-104 از منظر امنیت سایبری

برق منطقهای فارس برق منطقهای اصفهان شرکت آب منطقهای کرمانشاه شرکت توانیر برق منطقهای زنجان شرکت صنایع ملی مس ایران برق منطقهای یزد شرکت آب منطقهای کرمانشاه شرکت برق منطقهای تهران شرکت برق منطقهای تهران قطار شهری تبریز و حومه شرکت راه آهن شهری تهران و حومه (مترو ) شرکت توزیع نیروی برق تهران بزرگ سازمان بهره وری انرژی ایران برق منطقه ای فارس برق منطقه ای یزد برق منطقه ای تهران شرکت برق منطقه ای تهران برق منطقه ای فارس شرکت برق منطقه ای تهران برق منطقه ای یزد برق منطقه ای یزد برق منطقه ای فارس شرکت مدیریت پروژههای نیروگاهی ایران شرکت برق منطقهای اصفهان شرکت برق منطقهای تهران شرکت برق منطقهای یزد شرکت برق منطقهای یزد شرکت برق منطقه ای فارس شرکت برق منطقهای تهران شرکت برق منطقهای آذربایجان شرکت برق منطقهای یزد شرکت مدیریت شبکه برق ایران شرکت توزیع نیروی برق تهران بزرگ شرکت برق منطقهای یزد شرکت برق منطقهای آذربایجان شرکت برق منطقهای مازندران شرکت برق منطقهای یزد شرکت برق منطقهای باختر شرکت توسعه منابع آب و نیروی ایران شرکت برق منطقهای آذربایجان شرکت برق منطقه ای مازندران شرکت برق منطقهای غرب شرکت برق منطقهای باختر شرکت برق منطقهای فارس شرکت برق منطقهای مازندران شرکت برق منطقهای باختر شرکت برق منطقهای غرب شرکت توزیع نیروی برق استان یزد شرکت برق منطقه ای آذربایجان شرکت برق منطقه ای یزد شرکت برق منطقهای باختر شرکت برق منطقهای غرب شرکت برق منطقهای تهران شرکت برق منطقهای فارس شرکت برق منطقهای مازندران شرکت برق منطقهای باختر شرکت برق منطقهای مازندران شرکت برق منطقهای هرمزگان شرکت برق منطقهای یزد شرکت برق منطقهای آذربایجان شرکت برق منطقهای غرب شرکت برق منطقهای زنجان شرکت برق منطقهای یزد شرکت برق منطقهای آذربایجان شرکت برق منطقهای باختر شرکت برق منطقهای باختر شرکت توزیع نیروی برق استان اصفهان شرکت برق منطقهای مازندران شرکت برق منطقهای یزد شرکت برق منطقهای مازندران شرکت برق منطقهای غرب شرکت برق منطقهای سمنان شرکت توزیع نیروی برق اصفهان شرکت برق منطقهای سمنان شرکت توزیع نیروی برق تهران مرکز شرکت برق منطقهای باختر شرکت برق منطقهای یزد شرکت برق منطقه ای زنجان شرکت برق منطقهای سمنان شرکت برق منطقهای مازندران شرکت توزیع نیروی برق تهران مرکز شرکت برق منطقهای آذربایجان شرکت برق منطقهای مازندران شرکت برق منطقهای تهران شرکت برق منطقهای تهران شرکت برق منطقهای فارس شرکت برق منطقهای تهران شرکت برق منطقهای مازندران شرکت برق منطقهای مازندران شرکت برق منطقهای فارس شرکت برق منطقهای تهران شرکت برق منطقهای فارس شرکت برق منطقهای تهران شرکت برق منطقهای مازندران شرکت برق منطقهای باختر شرکت برق منطقهای مازندران شرکت برق منطقهای مازندران شرکت برق منطقهای تهران شرکت برق منطقهای تهران شرکت برق منطقهای سمنان شرکت برق منطقهای تهران

شرکت برق منطقه ای گیلان شرکت برق منطقه

ای مازندران شرکت برق منطقه ای هرمزگان شرکت برق منطقه ای خوزستان شرکت برق منطقه ای غرب شرکت برق منطقه ای فارس شرکت برق منطقه ای کرمان شرکت برق منطقه ای سمنان شرکت برق منطقه ای سیستان و بلوچستان شرکت برق منطقه ای

امنیت سایبری شرکت ملی نفت، امنیت سایبری شرکت ملی گاز ، امنیت سایبری شرکت ملی پتروشیمی، امنیت سایبری شرکت ملی پخش و پالایش، امنیت سایبری پالایشگاه، امنیت سایبری عسلویه، امنیت سایبری شرکت ملی مس ایران، امنیت سایبری برق منطقهای فارس، امنیت سایبری برق منطقهای اصفهان، امنیت سایبری شرکت آب منطقهای کرمانشاه، امنیت سایبری شرکت توانیر، امنیت سایبری برق منطقهای زنجان، امنیت سایبری شرکت صنایع ملی مس ایران، امنیت سایبری شرکت بابک مس ایرانیان، امنیت سایبری صنایع مس شهید باهنر، امنیت سایبری صنایع مس قائم، امنیت سایبری شرکت فولاد مبارکه اصفهان، امنیت سایبری وزارت نفت جمهوری اسلامی ایران، امنیت سایبری آ آلومینیوم ایران، امنیت سایبری ایران خودرو، امنیت سایبری پارس خودر، امنیت سایبری پارس پامچال پ، امنیت سایبری الایشگاه اصفهان ، امنیت سایبری پالایشگاه بندرعباس ، امنیت سایبری پالایشگاه تبریز ، امنیت سایبری پالایشگاه تهران ، امنیت سایبری پالایشگاه شیراز ، امنیت سایبری پالایشگاه لاوان ، امنیت سایبری پتروشیمی اراک ، امنیت سایبری پتروشیمی اصفهان ، امنیت سایبری ، امنیت سایبری تراکتورسازی ایران، امنیت سایبری تولیپرس ، امنیت سایبری چادرملو ، امنیت سایبری حفاری شمال ، امنیت سایبری داروپخش، امنیت سایبری داروسازی عبیدی، امنیت سایبری داروسازی جابربنحیان، امنیت سایبری ذوبآهن اصفهان، امنیت سایبری سایپا، امنیت سایبری فولاد خوزستان ، امنیت سایبری فولاد مبارکه، امنیت سایبری صنایع آذرآب ، امنیت سایبری صنایع پتروشیمی خلیج فارس، امنیت سایبری کشتیرانی کمباینسازی ایران ، امنیت سایبری گروه بهمن ، امنیت سایبری گروه دارویی برکت، امنیت سایبری گروه دارویی سبحان ، امنیت سایبری گروه مپنا ، امنیت سایبری گسترش صنایع انرژی آذرآب، امنیت سایبری ماشینسازی اراک، امنیت سایبری مشانیر ، امنیت سایبری نفت بهران ، امنیت سایبری نفت پارس ، امنیت سایبری نفتوگاز پارسیان، امنیت سایبری نورد آلومینیوم ، امنیت سایبری هپکو، امنیت سایبری برق منطقهای یزد، امنیت سایبری شرکت آب منطقهای کرمانشاه، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری قطار شهری تبریز و حومه، امنیت سایبری شرکت راه آهن شهری تهران و حومه (مترو )، امنیت سایبری شرکت توزیع نیروی برق تهران بزرگ، امنیت سایبری سازمان بهره وری انرژی ایران، امنیت سایبری برق منطقه ای فارس، امنیت سایبری برق منطقه ای یزد، امنیت سایبری برق منطقه ای تهران، امنیت سایبری شرکت برق منطقه ای تهران، امنیت سایبری برق منطقه ای فارس، امنیت سایبری شرکت برق منطقه ای تهران، امنیت سایبری برق منطقه ای یزد، امنیت سایبری برق منطقه ای یزد، امنیت سایبری برق منطقه ای فارس، امنیت سایبری شرکت مدیریت پروژههای نیروگاهی ایران، امنیت سایبری شرکت برق منطقهای اصفهان، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقه ای فارس، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت مدیریت شبکه برق ایران ، امنیت سایبری شرکت توزیع نیروی برق تهران بزرگ، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت توسعه منابع آب و نیروی ایران، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقه ای مازندران، امنیت سایبری شرکت برق منطقهای غرب، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای فارس، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای غرب، امنیت سایبری شرکت توزیع نیروی برق استان یزد، امنیت سایبری شرکت برق منطقه ای آذربایجان، امنیت سایبری شرکت برق منطقه ای یزد، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای غرب، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای فارس، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای هرمزگان، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقهای غرب، امنیت سایبری شرکت برق منطقهای زنجان، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت توزیع نیروی برق استان اصفهان، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای غرب، امنیت سایبری شرکت برق منطقهای سمنان، امنیت سایبری شرکت توزیع نیروی برق اصفهان، امنیت سایبری شرکت برق منطقهای سمنان، امنیت سایبری شرکت توزیع نیروی برق تهران مرکز، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای یزد، امنیت سایبری شرکت برق منطقه ای زنجان، امنیت سایبری شرکت برق منطقهای سمنان، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت توزیع نیروی برق تهران مرکز، امنیت سایبری شرکت برق منطقهای آذربایجان، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای فارس، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای فارس، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای فارس، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای باختر، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای مازندران، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری شرکت برق منطقهای سمنان، امنیت سایبری شرکت برق منطقهای تهران، امنیت سایبری ، امنیت سایبری نیروگاه دماوند، امنیت سایبری نیروگاه شهید سلیمی نکا، امنیت سایبری نیروگاه رودشور، امنیت سایبری نیروگاه شهید رجایی، امنیت سایبری نیروگاه سیکل ترکیبی خرمآباد، امنیت سایبری نیروگاه سیکل ترکیبی کرمان، امنیت سایبری نیروگاه رامین اهواز، امنیت سایبری نیروگاه شهید منتظری، امنیت سایبری نیروگاه سیکل ترکیبی خرمشهر، امنیت سایبری نیروگاه سیکل ترکیبی شیروان، امنیت سایبری نیروگاه سیکل ترکیبی ارومیه، امنیت سایبری نیروگاه سیکل ترکیبی جهرم، امنیت سایبری نیروگاه سیکل ترکیبی کازرون، امنیت سایبری نیروگاه حرارتی بندرعباس، امنیت سایبری نیروگاه سیکل ترکیبی گیلان، امنیت سایبری نیروگاه شازند، امنیت سایبری نیروگاه بیستون، امنیت سایبری نیروگاه نیشابور، امنیت سایبری نیروگاه فارس، امنیت سایبری نیروگاه شهید مفتح، امنیت سایبری نیروگاه سیکل ترکیبی هریس، امنیت سایبری نیروگاه خلیج فارس، امنیت سایبری نیروگاه سیکل ترکیبی بهبهان، امنیت سایبری نیروگاه گازی ری، امنیت سایبری نیروگاه علیآباد کتول، امنیت سایبری نیروگاه حافظ، امنیت سایبری نیروگاه پرهسر، امنیت سایبری نیروگاه سلطانیه زنجان، امنیت سایبری نیروگاه جنوب اهواز، امنیت سایبری نیروگاه شهید کاظمی سیرجان، امنیت سایبری نیروگاه گنو، امنیت سایبری نیروگاه سیکل ترکیبی ماهشهر، امنیت سایبری نیروگاه سیکل ترکیبی کهنوج، امنیت سایبری نیروگاه قلیان سنندج، امنیت سایبری نیروگاه سیکل ترکیبی قاین، امنیت سایبری نیروگاه چهلستون اصفهان، امنیت سایبری نیروگاه پرند، امنیت سایبری نیروگاه سبلان، امنیت سایبری نیروگاه فردوسی، امنیت سایبری نیروگاه متمرکز پارس جنوبی، امنیت سایبری نیروگاه گازی عسلویه، امنیت سایبری نیروگاه اسلامآباد اصفهان، امنیت سایبری نیروگاه سیکل ترکیبی آبادان، امنیت سایبری نیروگاه گازی و حرارتی تبریز، امنیت سایبری نیروگاه سیکل ترکیبی ایرانشهر، امنیت سایبری نیروگاه قم، امنیت سایبری نیروگاه سهند، امنیت سایبری نیروگاه طبس، امنیت سایبری نیروگاه طوس، امنیت سایبری نیروگاه شریعتی، امنیت سایبری نیروگاه استیل آذین ایرانیان، امنیت سایبری نیروگاه غرب کارون، امنیت سایبری نیروگاه سیکل ترکیبی چادرملو، امنیت سایبری نیروگاه پاسارگاد قشم، امنیت سایبری نیروگاه زواره، امنیت سایبری نیروگاه گناوه، امنیت سایبری نیروگاه سیکل ترکیبی شیرکوه، امنیت سایبری نیروگاه شهید بسطامی شاهرود، امنیت سایبری نیروگاه قدس سمنان، امنیت سایبری نیروگاه سیکل ترکیبی اسلامآباد غرب، امنیت سایبری نیروگاه سیکل ترکیبی دالاهو، امنیت سایبری نیروگاه سیکل ترکیبی غرب مازندران، امنیت سایبری نیروگاه شمس سرخس، امنیت سایبری نیروگاه سیکل ترکیبی کاشان، امنیت سایبری نیروگاه زرگان، امنیت سایبری نیروگاه مشهد، امنیت سایبری نیروگاه شهید بهشتی لوشان، امنیت سایبری نیروگاه سیکل ترکیبی خوی، امنیت سایبری نیروگاه شهید منتظرقائم، امنیت سایبری نیروگاه چابهار، امنیت سایبری نیروگاه کیش، امنیت سایبری نیروگاه حرارتی بعثت، امنیت سایبری نیروگاه گازی زاهدان، امنیت سایبری نیروگاه زرند، امنیت سایبری نیروگاه سوم پالایشگاه آبادان، امنیت سایبری نیروگاه گازی شیراز، امنیت سایبری نیروگاه گازی کنگان، امنیت سایبری نیروگاه گازی کنارک، امنیت سایبری نیروگاه صوفیان، امنیت سایبری نیروگاه زنبق یزد، امنیت سایبری نیروگاه گازی دورود، امنیت سایبری نیروگاه هسا، امنیت سایبری نیروگاه گازی کهنوج، امنیت سایبری نیروگاه گازی ارومیه، امنیت سایبری نیروگاه گازی بوشهر، امنیت سایبری نیروگاه طرشت، امنیت سایبری نیروگاه تولید همزمان آب و برق قشم، امنیت سایبری نیروگاه گازی غرب مازندران، امنیت سایبری نیروگاه گازی جزیره خارک، امنیت سایبری نیروگاه فورگ داراب، امنیت سایبری نیروگاه برق همدان، امنیت سایبری نیروگاه کارون ۳، امنیت سایبری نیروگاه سد شهید عباسپور (کارون ۱)، امنیت سایبری نیروگاه مسجدسلیمان، امنیت سایبری نیروگاه گتوند، امنیت سایبری نیروگاه تلمبهای ذخیرهای سیاهبیشه، امنیت سایبری ، امنیت سایبری نیروگاه کارون ۴، امنیت سایبری سد دز، امنیت سایبری سد کرخه، امنیت سایبری سد مارون، امنیت سایبری نیروگاه کلان، امنیت سایبری سد ملاصدرا، امنیت سایبری سد امیرکبیر، امنیت سایبری (سد کرج)، امنیت سایبری سد منجیل، امنیت سایبری (سد سفیدرود)، امنیت سایبری سد زایندهرود، امنیت سایبری سد لتیان، امنیت سایبری نیروگاه لوارک، امنیت سایبری نیروگاه کوهرنگ، امنیت سایبری سد جیرفت، امنیت سایبری سد طالقان، امنیت سایبری نیروگاههای زنجیرهای یاسوج، امنیت سایبری سد شهید رجایی (تاکام)، امنیت سایبری سد ارس، امنیت سایبری سد خداآفرین، امنیت سایبری سد شهریار، امنیت سایبری سد قیز قلعهسی، امنیت سایبری سد مارازاد، امنیت سایبری سد شوط مغان، امنیت سایبری سد الغدیر، امنیت سایبری (نیروگاه وفرقان)، امنیت سایبری سد درودزن مرودشت، امنیت سایبری سد پیران، امنیت سایبری سد مهاباد، امنیت سایبری سد الغدیر، امنیت سایبری (نیروگاه آسیابک)، امنیت سایبری سد منج، امنیت سایبری نیروگاه گاماسیاب، امنیت سایبری سد گلاب، امنیت سایبری نیروگاه شهید طالبی، امنیت سایبری سد جنت رودبار، امنیت سایبری سد درهتخت ۲، امنیت سایبری سد درهتخت ۱، امنیت سایبری سد بختیاری، امنیت سایبری سد کارون ۵، امنیت سایبری سد سیمره، امنیت سایبری سد رودبار لرستان، امنیت سایبری سد دوستی، امنیت سایبری سد شهید راجی، امنیت سایبری سد شهید عظیمی، امنیت سایبری سد خرسان-۳، امنیت سایبری سد رئیسعلی دلواری، امنیت سایبری سد جرش، امنیت سایبری سد گاوشان، امنیت سایبری سد گتوند سفلا، امنیت سایبری سد سلمان فارسی، امنیت سایبری سد ارده، امنیت سایبری سد میکرو، امنیت سایبری سد سررود، امنیت سایبری سد تاریک، امنیت سایبری سد تنظیمی زاینده رود، امنیت سایبری سد ارس، امنیت سایبری سد زالکی، امنیت سایبری سد لیرو، امنیت سایبری سد سزار، امنیت سایبری سد دز، امنیت سایبری سد حاج قلندر، امنیت سایبری سد چمبستان، امنیت سایبری سد تنظیمی نمارستاق، امنیت سایبری سد سردآبرود، امنیت سایبری سد گلستان، امنیت سایبری سد پیرتقی، امنیت سایبری سد نمهیل، امنیت سایبری سد پاوه رود، امنیت سایبری سد کلات، امنیت سایبری سد خرسان-۲، امنیت سایبری سد خرسان-۱، امنیت سایبری سد بازفت، امنیت سایبری سد تلمبه ذخیرهای ایلام، امنیت سایبری سد گرشا گدارپیر، امنیت سایبری سد کارون بارون، امنیت سایبری سد تنگ ماشوره، امنیت سایبری سد سازبن، امنیت سایبری سد کرخه-۲، امنیت سایبری سد سازبن جدید، امنیت سایبری سد تنظیمی دز، امنیت سایبری سد آزاد، خراسان شرکت برق منطقه ای یزد شرکت برق منطقه ای زنجان شرکت برق منطقه ای آذربایجان شرکت برق منطقه ای اصفهان شرکت برق منطقه ای باختر

شرکت سهامی برق منطقه ای تهراننیروگاه دماوند نیروگاه شهید سلیمی نکا نیروگاه رودشور نیروگاه شهید رجایی نیروگاه سیکل ترکیبی خرمآباد نیروگاه سیکل ترکیبی کرمان نیروگاه رامین اهواز نیروگاه شهید منتظری نیروگاه سیکل ترکیبی خرمشهر نیروگاه سیکل ترکیبی شیروان نیروگاه سیکل ترکیبی ارومیه نیروگاه سیکل ترکیبی جهرم نیروگاه سیکل ترکیبی کازرون نیروگاه حرارتی بندرعباس نیروگاه سیکل ترکیبی گیلان نیروگاه شازند نیروگاه بیستون نیروگاه نیشابور نیروگاه فارس نیروگاه شهید مفتح نیروگاه سیکل ترکیبی هریس نیروگاه خلیج فارس نیروگاه سیکل ترکیبی بهبهان نیروگاه گازی ری نیروگاه علیآباد کتول نیروگاه حافظ نیروگاه پرهسر نیروگاه سلطانیه زنجان نیروگاه جنوب اهواز نیروگاه شهید کاظمی سیرجان نیروگاه گنو نیروگاه سیکل ترکیبی ماهشهر نیروگاه سیکل ترکیبی کهنوج نیروگاه قلیان سنندج نیروگاه سیکل ترکیبی قاین نیروگاه چهلستون اصفهان نیروگاه پرند نیروگاه سبلان نیروگاه فردوسی نیروگاه متمرکز پارس جنوبی نیروگاه گازی عسلویه نیروگاه اسلامآباد اصفهان نیروگاه سیکل ترکیبی آبادان نیروگاه گازی و حرارتی تبریز نیروگاه سیکل ترکیبی ایرانشهر نیروگاه قم نیروگاه سهند نیروگاه طبس نیروگاه طوس نیروگاه شریعتی نیروگاه استیل آذین ایرانیان نیروگاه غرب کارون نیروگاه سیکل ترکیبی چادرملو نیروگاه پاسارگاد قشم نیروگاه زواره نیروگاه گناوه نیروگاه سیکل ترکیبی شیرکوه نیروگاه شهید بسطامی شاهرود نیروگاه قدس سمنان نیروگاه سیکل ترکیبی اسلامآباد غرب نیروگاه سیکل ترکیبی دالاهو نیروگاه سیکل ترکیبی غرب مازندران نیروگاه شمس سرخس نیروگاه سیکل ترکیبی کاشان نیروگاه زرگان نیروگاه مشهد نیروگاه شهید بهشتی لوشان نیروگاه سیکل ترکیبی خوی نیروگاه شهید منتظرقائم نیروگاه چابهار نیروگاه کیش نیروگاه حرارتی بعثت نیروگاه گازی زاهدان نیروگاه زرند نیروگاه سوم پالایشگاه آبادان نیروگاه گازی شیراز نیروگاه گازی کنگان نیروگاه گازی کنارک نیروگاه صوفیان نیروگاه زنبق یزد نیروگاه گازی دورود نیروگاه هسا نیروگاه گازی کهنوج نیروگاه گازی ارومیه نیروگاه گازی بوشهر نیروگاه طرشت نیروگاه تولید همزمان آب و برق قشم نیروگاه گازی غرب مازندران نیروگاه گازی جزیره خارک نیروگاه فورگ داراب نیروگاه برق همدان

برق منطقهای فارس برق منطقهای اصفهان شرکت آب منطقهای کرمانشاه شرکت توانیر برق منطقهای زنجان