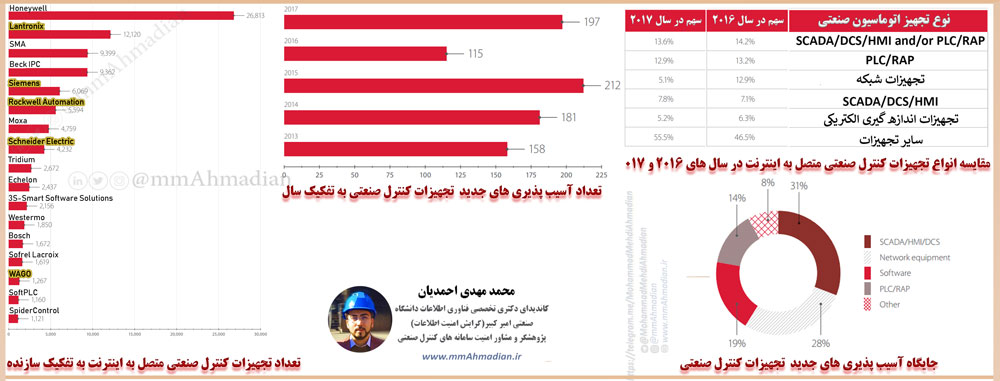

سامانههای کنترل صنعتی که در صنعت و زیرساختهای حیاتی کشورها مورداستفاده قرار دارند، اغلب توسط شرکتهای محدود و انحصاری تولید میگردند. این سامانهها درگذشته بهصورت جدا از سایر سامانههای دیگر به کار گرفته میشدند و این امر روشی در امن سازی این سامانهها قلمداد میگردید. اتکا فراوان به این ممیزه، تولیدکنندگان و مصرفکنندگان این سامانهها را از پرداختن به سایر لایههای امنیتی غافل کرده بود. استفاده از معماری و پروتکلهای غیر امن و واسطهای غیراستاندارد را میتوان از نتایج این رویکرد دانست [1].به دلیل نیازمندیهای جدید و توسعه فناوری امروزه این قبیل سامانههای صنعتی، بهتدریج با انواع جدیدتر جایگزین و یا بهروزرسانی میگردند. در سامانههای جدید از پروتکلها و نقاط دسترسی ارتباطی مشترک در شبکهها استفاده میگردد [1]. به علت تفاوتهای متعدد میان امنیت در فضای فناوری اطلاعات ( IT) و امنیت در فضای فناوری عملیاتی (OT[1] ) لزوماً نمیتوان راهکارهای عمومی حوزهی سایبری را به حوزهی سایبر-فیزیکی منتقل کرد[1].

در غالب صنایع و زیرساختهای حیاتی شاهد بهکارگیری انواع تجهیزات ارتباطی شبکه نظیر سوییچهای لایه دو و لایه سه، هابها، بریجها، تقویتکنندههای ارتباطی کارتهای شبکه و حتی مسیریابها هستیم. به دلیل اینکه این تجهیزات به شکل کاملاً فعال در شبکهها به کار گرفته میشوند در صورت حمله یا گسترش آلودگی سایبری به این تجهیزات قطعاً شاهد اختلال در صنایع و زیرساختهای حیاتی کشور خواهیم بود. ازاینرو توجه به امنیت سایبر-فیزیکی این تجهیزات باید در دستور کار مدیران صنعت و حراست، مسئولان و سرپرستان، کارشناسان فناوری اطلاعات و شبکههای کنترل صنعتی(واحدهای بهره بردار و نگهداری) قرار گیرد.

در این سند در بخش دوم به بررسی اجمالی آسیبپذیری سوئیچهای صنعتی زیمنس ( CVE-2018-4833) میپردازیم، در بخش سوم در راستای پاسخ به سوال یکی از مخاطبان گرامی به گزینش دورههای پیشرفته امنیت کنترل و اتوماسیون صنعتی درکشور خواهیم پرداخت .در بخش چهارم مجموعه فیلم حوادث و حملات سایبر-فیزیکی به سامانههای کنترل صنعتی را معرفی خواهیم کرد و نهایتا در بخش پنجم به سوء برداشتی که در بین برخی مدیران صنایع و زیرساختهای حیاتی وجود دارد خواهیم پرداخت.