شش-هفت ماه قبل جناب آقای محسن فردوست لطف داشتند و یک نسخه از کتاب منتشر شده خود را برای بنده حقیر ارسال فرمودند که بعد از بررسی و مطالعه اظهار نظر نمایم. به علت مشغله فراوان امروز مطالعه این اثر را با تاخیر بسیار تمام کردم و به اجمال نظراتم را در مورد این کتاب در ادامه تقدیم می کنم.

در ابتدا خدمت جناب فردوست خدا قوت عرض می کنم. کتاب ارزشمند «حملات سایبری هدفمند» نوشته Aditya Sood و Richard Enbody در سال 2014 منتشر شده است که شامل بخشهای ذیل است:

-

Chapter 1. Introduction

- References

-

Chapter 2. Intelligence Gathering

- 2.1 Intelligence Gathering Process

- 2.2 OSINT, CYBINT, and HUMINT

- 2.3 OSNs: A Case Study

- References

-

Chapter 3. Infecting the Target

- 3.1 Elements Used in Incursion

- 3.2 Model A: Spear Phishing Attack: Malicious Attachments

- 3.3 Model B: Spear Phishing Attack: Embedded Malicious Links

- 3.4 Model C: Waterholing Attack

- 3.5 Model D: BYOD as Infection Carriers: USB

- 3.6 Model E: Direct Incursion: Network Exploitation

- References

-

Chapter 4. System Exploitation

- 4.1 Modeling Exploits in Targeted Attacks

- 4.2 Elements Supporting System Exploitation

- 4.3 Defense Mechanisms and Existing Mitigations

- 4.4 Anatomy of Exploitation Techniques

- 4.5 Browser Exploitation Paradigm

- 4.6 Drive-By Download Attack Model

- 4.7 Stealth Malware Design and Tactics

- References

-

Chapter 5. Data Exfiltration Mechanisms

- 5.1 Phase 1: Data Gathering Mechanisms

- 5.2 Phase 2: Data Transmission

- References

-

Chapter 6. Maintaining Control and Lateral Movement

- 6.1 Maintaining Control

- 6.2 Lateral Movement and Network Reconnaissance

- References

-

Chapter 7. Why Targeted Cyber Attacks Are Easy to Conduct?

- 7.1 Step 1: Building Targeted Attack Infrastructure

- 7.2 Step 2: Exploring or Purchasing Stolen Information About Targets

- 7.3 Step 3: Exploits Selection

- 7.4 Step 4: Malware Selection

- 7.5 Step 5: Initiating the Attack

- 7.6 Role of Freely Available Tools

- References

-

Chapter 8. Challenges and Countermeasures

- 8.1 Real-Time Challenges

- 8.2 Countermeasures and Future Developments

- References

-

Chapter 9. Conclusion

- References

جناب آقای فردوست زحمت کشیدند و ضمن ترجمه این اثر، اقدام به اضافه نمودن بخش بررسی تخصصی حمله استاکسنت از مراجع دیگر به این اثر نمودند. به طور کل مطالعه این اثر و مطالب مفید آن برای دانشجویان گرایش امنیت و رایانش امن یا سایر دانشجویانی که در زمینه امنیت اطلاعات به شکل تخصصی فعالیت و پژوهش می کنند مناسب است. این کتاب همچنین برای فعالان و کارشناسان حوزه امنیت اطلاعات در باب موضوعات تخصصی و فنی حملات هدفمند (مطابق با فهرست کتاب) مفید است.

به امید ارتقاء امنیت سایبری کشور و کاهش حملات سایبری و خسارات حاصل از آنها در کل جهان و آرزوی صلح و آرامش برای همه مردم

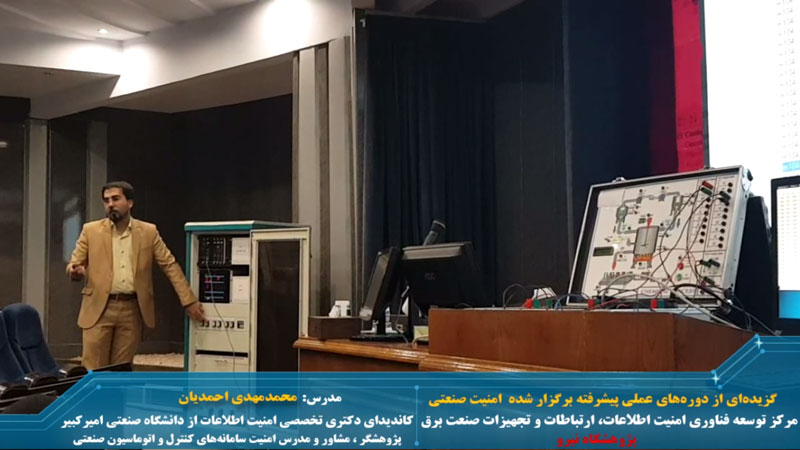

کلیپ کوتاه از دورههای آموزشی تئوری-عملی امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی

مطالب مرتبط:

- 📽کلیپ کوتاه از دورههای آموزشی تئوری-عملی امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی

- لیست دوره های آموزشی امنیت سایبری سامانه های کنترل و اتوماسیون صنعتی

- برگزاری آموزش تخصصی 64 ساعته نظری و عملی «امنیت سایبری سیستمهای کنترل و اتوماسیون صنعتی و اسکادای صنعت برق و راهکارهای ارتقاء آن (با تمرکز بر شرکت مدیریت شبکه برق ایران)

- گزارش برگزاری دوره آموزشی تخصصی سهروزه نظری و عملی امنیت سایبری سیستمهای صنعتی نیروگاههای حرارتی، برق-آبی و منابع آب و راهکارهای ارتقاء آن

- گزارش برگزاری دوره آموزشی امنیت سایبری تجهیزات و شبکههای صنعتی حوزه شرکتهای برق منطقهای

- گزارش برگزاری سمینار «تجزیه و تحلیل حملات سایبری و سناریوهای نفوذ به صنعت برق» در سی و چهارمین کنفرانس بینالمللی برق

- کارگاه تجزیه و تحلیل حملات سایبری و سناریوهای نفوذ به صنعت برق: نکتهها و آموزهها(کنفرانس بین المللی رمز - دانشگاه فردوسی مشهد)

- کارگاه کالبدشکافی حملات سایبری به صنعت برق و پیاده سازی عملی حملات پایه به شبکه اتوماسیون توزیع(کنفرانس ملی شبکه های توزیع برق -دانشگاه لرستان)

- نشست طرح مسئله امنیت اتوماسیون صنعتی و اینترنت اشیاء

- برگزاری دوره آموزشی تخصصی امنیت سایبری سامانههای کنترل و اتوماسیون صنعتی صنعت برق و راهکارهای ارتقاء آن (با تمرکز بر حوزههای توزیع و انتقال)

- گزارش بررسی حادثه قطع برق سراسری ونزوئلا، حمله سایبری یا خرابکاری صنعتی

- ارزیابی امنیتی و تست نفوذ شبکه های کنترل صنعتی

- ارائه آموزشی حمله به سیستم های کنترل صنعتی (حملات کنترل صنعتی، از حرف تا عمل)

- دوره آموزشی پدافندغیرعامل و امنیت سایبری در سیستم های کنترل و اتوماسیون صنعتی (محتوای 16 ساعته)

- سخنرانی چالش های امنیتی در سامانه های سایبر-فیزیکی (با محوریت تحلیل جریان اطلاعات در خطوط لوله نفت و گاز)

- معیارهای گزینش دورههای پیشرفته امنیت کنترل و اتوماسیون صنعتی درکشور

- دوره های آموزشی امن سازی سیستم های کنترل صنعتی در سطح پیشرفته

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی(کنفرانس انجمن کامپیوتر 96)

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی : چالشها و راهکارها(کنفرانس رمز 96)

- راهکارهای امنیت سایبری سامانه های کنترل صنعتی در جهان و تطبیق آن با وضعیت ایران

- دوره آموزشی امنیت سایبری در سامانه های صنعتی

- انتشار کتاب پروتکل کنترل صنعتی IEC 60870-5-104 از منظر امنیت سایبری

با سلام

از لطف و محبت شما و نظرات مفیدتان سپاسگذارم.