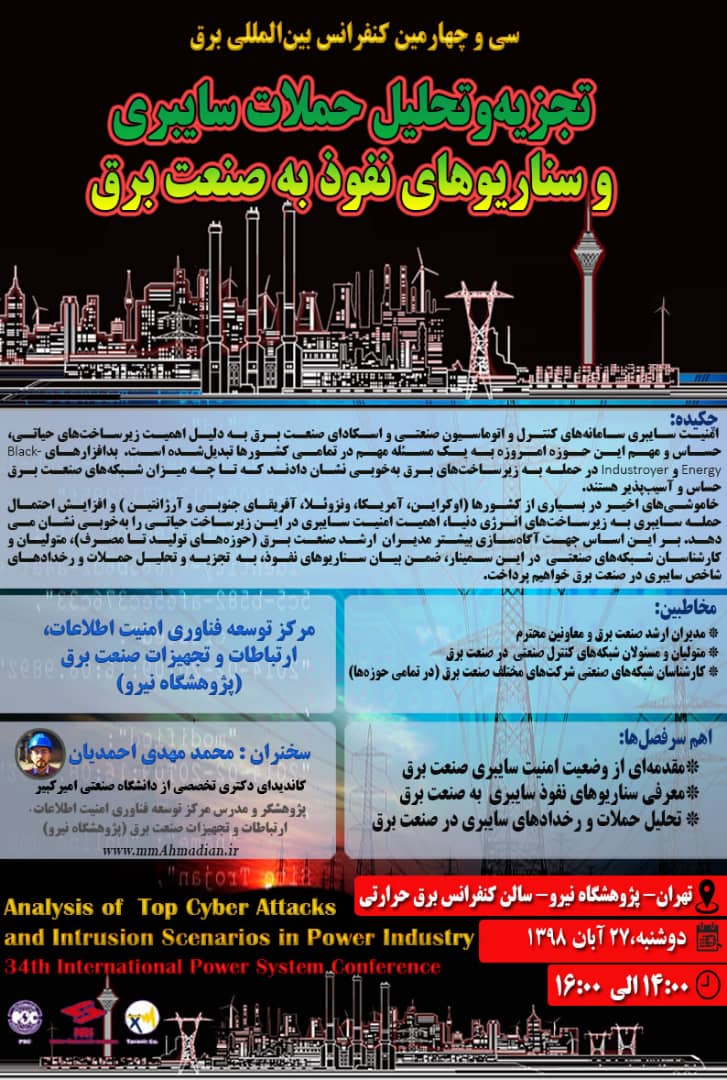

نظر به اهمیت تهدیدات سایبری در حوزه صنایع حیاتی، حساس و مهم و تاریخچه حملات سایبری به کشور، توجه به حملات سایبری به صنایع و زیرساختهای حیاتی سایر کشورها باید در دستور کار مدیران صنعت و حراست، مسئولان و سرپرستان، کارشناسان فناوری اطلاعات و شبکههای کنترل صنعتی (واحدهای بهرهبردار، نگهداری و ...) قرار گیرد. در این گزارش که بسیار فوری گردآوری و ارائهشده است تلاش نمودیم که حمله اخیر بدافزار GreyEnergy به شبکههای کنترل و اتوماسیون صنعتی اکراین و لهستان را به شکل عمومی به اطلاع صنایع و زیرساختهای حیاتی کشور برسانیم.

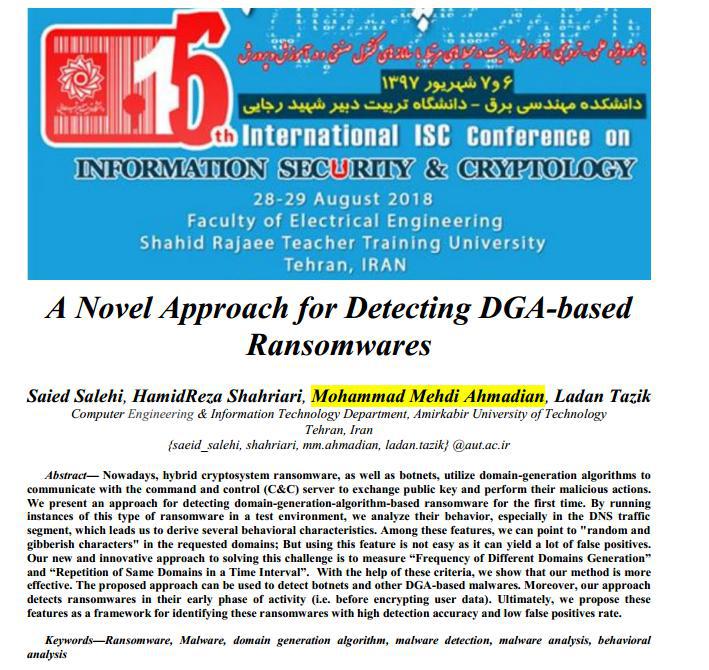

GreyEnergy بدافزاری جدیدی است از نوع مانای پیشرفته (APT) که چند روز پیش برای اولین بار توسط شرکت امنیتی ESET شناساییشده است و هدف آن سامانههای کنترل صنعتی و زیرساختهای حیاتی است. عملیات اصلی این بدافزار جاسوسی سایبری است. تاریخ دقیق شناسایی این بدافزار 18 اکتبر 2018 است اما بر اساس شواهد موجود این بدافزار سه سال فعالیت میکرده است. طبق معمول بهعنوان اولین پایگاه اطلاعرسانی در کشور، در حوزه سامانههای کنترل صنعتی، این اطلاعرسانی را به شکل رایگان منتشر میکنیم، چراکه وظیفه ملی و شرعی خود میدانیم که در حد بضاعت خود برای ارتقاء امنیت سایبری کشور گام برداریم؛ امیدواریم اقدامات لازم برای پیشگیری از انتشار و گسترش این بدافزار در صنایع کشور صورت گیرد. در صورت گسترش آلودگی این بدافزار به داخل کشور قطعاً شاهد چالشهای اطلاعاتی جدیدی در برخی صنایع و زیرساختهای حیاتی کشور خواهیم بود. در بخش بعدی این سند به معرفی دوره آموزشی «الزامات امنیت در سامانههای کنترل صنعتی و اسکادا» خواهیم پرداخت.

در این گزارش به موارد ذیل پرداخته شده است:

1. مقدمه

2. حمله بدافزار GreyEnergy به زیرساختهای حیاتی صنعتی

2-1- گزارش بررسی اجمالی بدافزار GreyEnergy

2-2- جزئیات بیشتر بدافزار GreyEnergy

2-3- مروری بر بدافزار Blackenergy

2-4- توصیهها و راهحلهای امنیتی

3. معرفی دوره آموزشی (40 ساعته): «الزامات امنیت در سامانههای کنترل صنعتی و اسکادا»

3-1- دستاورد علمی و عملی شرکتکنندگان از این دوره

3-2- سرفصلهای کلان این دوره

3-3- سرفصلهای جزئی این دوره (منطبق بر SANS ICS410-2016)

3-4- جزئیات این دوره آموزشی

3-5- مخاطبین

گزارش کامل این آسیب پذیری از طریق این لینک قابل دانلود است.