در این پست، ارائه جلسه دفاع کارشناسی ارشد خودم (مربوط به دو سال قبل) با موضوع «چارچوبی مبتنی بر تحلیل رفتار برنامه به منظور تشخیص باجگیرافزارها» را جهت استفاده برخی دوستان که درخواست کرده بودند قرار می دهم؛ امیدوارم که مفید باشد.

همانطور که در پست «هشدار به کارشناسان امنیت سامانه های کنترل صنعتی در مورد باجگیرافزارها » پیشبینی کرده بودم و هشدار داده بودیم باجگیرافزارهای سامانه های کنترل صنعتی رسما پا به عرصه گذاشتند. دو محقق از مؤسسه فناوری جورجیا، باجگیرافزاری آزمایشی ساختهاند که قادر است ضمن قطع دسترسی به دستگاه PLC تنظیمات آن را نیز تغییر دهد. این محققان این نمونه باجگیرافزار را روز دوشنبه 25 بهمن در کنفرانس RSA ارائه کردند.

در دنیای واقعی تجهیزات PLC دریچهها، موتورها، پمپها، حسگرها، آسانسورها، پلههای برقی، ورودیهای ولتاژ، زمانسنجها، سیستمهای تهویه و بسیاری از سیستمهای مکانیکی دیگر را کنترل میکنند.

تجهیزات PLC که در موقعیت های مختلف پراکندهاند خود نیز از طریق نرمافزارهای اسکادا که معمولاً بر روی یک کامپیوتر معمولی نصب شدهاند توسط راهبر یا بصورت خودکار کنترل و پیکربندی میشوند.

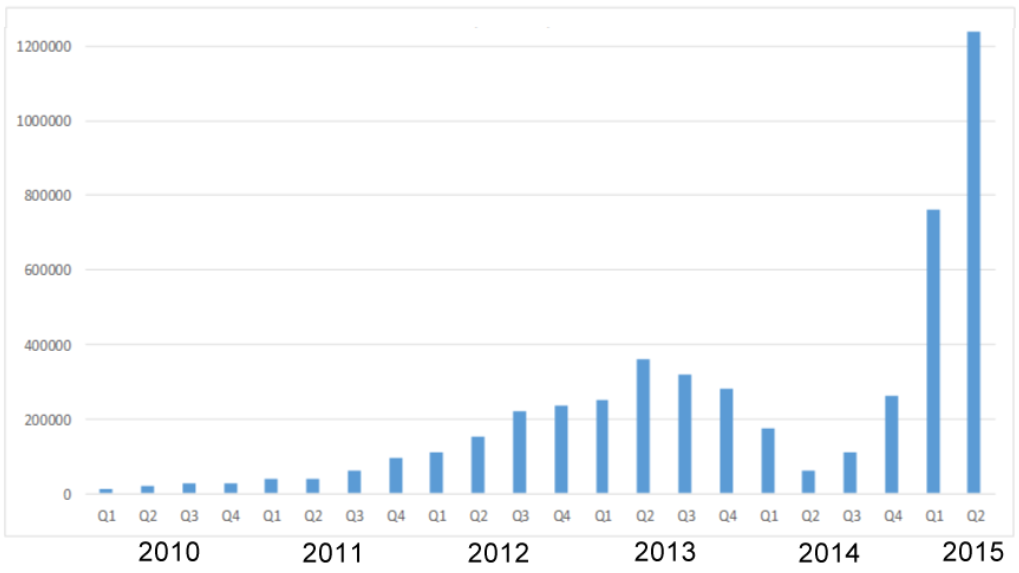

با در نظر گرفتن انگیزههای اقتصادی می توان به این نتیجه رسید که تنوع و پیچیدگی بدافزارها بهصورت قابلتوجهی افزایش پیداکرده است. برای مثال باجگیرافزار(باج افزار)های خطرناک که گونه ای نسبتاً جدید بدافزارها می باشند در اواخر سال 2012 میلادی بهشدت رشد کرده اند. از سویی دیگر به نظر میرسید که سال 2012 مهمترین سال برای باجگیرافزارها باشد اما این روند از این سال بعد کماکان ادامه پیداکرده است[1].

تعداد نمونه باجگیرافزارهای جدید از 2010 تا 2015 [2]

بدافزار KillDisk که قبلا به سامانه های کنترل صنعتی اوکراین خسارات بالایی را وارد کرده بود اخیرا دارای ماژول هایی جدیدی شده است که می تواند این بدافزار را تبدیل به باجگیرافزار(باج افزار) نماید. بنابراین اگرچه هنوز گزارشی رسمی از وقوع این نوع اخاذی بر روی سامانه های کنترل صنعتی اعلام نشده است اما کارشناسان امنیت سامانه های کنترل صنعتی آگاه باشند که باجگیرافزارها قلمرو خود را به سامانه های کنترل صنعتی نیز گسترش داده اند؛ البته این مسئله پیش بینی هم می شد؛ چرا که سامانه های کنترل صنعتی می توانند هدف مناسب برای طراحان باجگیرافزارها باشند زیرا که:

- عموما سطح امنیتی سامانه های کنترل صنعتی به نسبت سطح امنیتی سامانه های عمومی حوزه ICT پایین تر است.

- غالب منابع سامانه های کنترل صنعتی بسیار ارزشمند بوده و در صورت موفقیت باجگیرافزارها در آلوده سازی این سامانه ها امکان اخاذی مبالغ بالا وجود دارد.

- چنانچه باجگیرافزار بتواند پایداری سامانه های کنترل صنعتی را با اختلال رو به رو کند قطعا می تواند مبلغ اخاذی بالایی را مطالبه کند.

-

به نظر بنده به لحاظ اهمیت اطلاعات موجود بر روی سامانه های کنترل صنعتی احتمال اینکه در آینده باجگیرافزارها به سمت حملات اخاذی اطلاعات(به این پست مراجعه کنید) بر روی این سامانه ها حرکت کنند وجود دارد.

سمنیار « معرفی رمزکار ویروس شناسی ،تهدیدات امنیتی، راهکاری های حفاظت و مقابله با آنها » و گزارشات حاصل از آن اولین پژوهش بنده حقیر در حوزه رمزکاربدافزارشناسی به عنوان جایگاه اصلی باجگیرافزارها در سال 1392 بود که جهت استفاده علاقمندان و محققین آن را منتشر می کنم، امیدوارم که مفید باشد.

برخی دستاوردهای حاصل از این پژوهش (البته با تصحیح ایرادات) در آثار ذیل چاپ و منتشر شده اند:

- Ahmadian, Mohammad Mehdi and Hamid Reza Shahriari. "2entFOX: A Framework for High Survivable Ransomwares Detection" Information Security and Cryptology (ISCISC), 2016 13th International Iranian Society of Cryptology Conference on. IEEE, 2016

-

Ahmadian, Mohammad Mehdi, Hamid Reza Shahriari, and Seyed Mohammad Ghaffarian. "Connection-monitor & connection-breaker: A novel approach for prevention and detection of high survivable ransomwares." Information Security and Cryptology (ISCISC), 2015 12th International Iranian Society of Cryptology Conference on. IEEE, 2015.

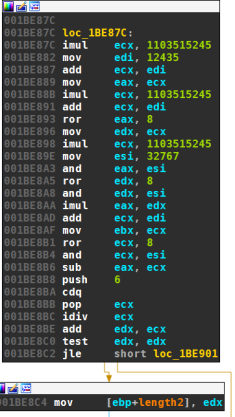

الگوریتمهای تولید دامنه(Domain generation algorithm ) ، قطعه کدهایی هستند که امروزه باهدف تولید تعداد زیادی از دامنه های اینترنتی بهصورت دورهای در بدافزارهای متعددی مورداستفاده قرار میگیرند. هدف اصلی استفاده از این الگوریتم ها این بوده است که بدافزارها در برابر روشهای شناسایی لیست ایستای آدرسهای دامنه که بهراحتی توسط مکانیزمهای امنیتی لیست سفید و سیاه شناسایی میشوند از درجه محافظت بالاتری برخوردار شوند. ازآنجاییکه دامن ههای تولیدی توسط این الگوریتمهای عموماً شبه تصادفی هستند و فرکانس تولید دامنه توسط این الگوریتم ها بسیار بالا است این الگوریتم ها توسط مکانیزمهای امنیتی لیست سیاه وسفید کنونی به راحتی شناسایی نمیشوند و همین امر سبب شده است بسیاری از بدافزارها به ویژه باجگیرافزارها و بات نت ها به طرق مختلف از این دامنه های استفاده نمایند. در کد ذیل نمونهای از الگوریتم های تولید خودکار دامنه در بدافزارها آورده شده است.

کد 2‑1: یک نمونه شبه کد الگوریتم DGA

|

suffix = ["anj", "ebf", "arm", "pra", "aym", "unj","ulj", "uag", "esp", "kot", "onv", "edc"]

def generate_daily_domain(): t = GetLocalTime() p = 8 return generate_domain(t, p) def scramble_date(t, p): return (((t.month ^ t.day) + t.day)*p) +t.day + t.year

def generate_domain(t, p): if t.year < 2014: t.year = 2014 s = scramble_date(t, p) c1 = (((t.year >> 2) & 0x3fc0) + s) % 25 + ’a’ c2 = (t.month + s) % 10 + ’a’ c3 = ((t.year & 0xff) + s) % 25 + ’a’ if t.day*2 < ’0’ || t.day*2 > ’9’: c4 = (t.day*2) % 25 + ’a’ else: c4 = t.day% 10 + ’1’ return c1 +’h’+c2+c3+’x’+c4+suffix[t.month - 1]

|

ازآنجاییکه طراح یا کنترلکننده باجگیرافزار از الگوریتم جاسازیشده در باجگیرافزارها ی خود اطلاع دارد برخی از دامنه هایی را که بهصورت قطعی الگوریتم تولید میکند را به کمک روشهای ثبت دامنه در لحظه[1] و آماده خدماتدهی به باجگیرافزارهای مورد هدف میکند. ازآنجاییکه عموماً تعداد دامنه های تولیدی بسیار بالا میباشد اتخاذ تصمیمات و اعمال مکانیزمهای امنیتی و پلیسی برای شناسایی و انهدام سرورهای فرمان و کنترل کاری بسیار دشوار بهحساب می آید. از این دامنهها طراحان بدافزار استفادههای متعددی ازجمله ارسال فرمان و دریافت اطلاعات و بهروزرسانی بدافزارهای خود مینمایند. در بدافزارهای پیشرفتهتر حتی شنود و رهگیری بستر ارتباطی با این دامنه ها نیز در بسیاری از موارد ناکارآمد است چراکه در این موارد بدافزارهای از مکانیزم های حفظ محرمانگی و حتی صحت دادهها نظیر سیستمهای رمزنگاری کلید عمومی بهره میبرند.

*** با عضویت در کانال تلگرام از مطالب بیشتر، فیلم ها و به روزرسانی های محتوای وب نوشت مطلع شوید.***

منبع: احمدیان، محمد مهدی، چارچوبی مبتنی بر تحلیل رفتار برنامه بهمنظور تشخیص باجگیرافزارها,پایاننامه کارشناسی ارشد دانشکده مهندسی کامپیوتر و فناوری اطلاعات، دانشگاه صنعتی امیرکبیر تهران، ایران،1394

[1] just in time registration

سطح مطلب : ساده سیستم عامل مورد نظر : ویندوز

--------------------------------

بعد از نزدیک دو سالی که بنده حقیر در مورد باجگیرافزارها (بدافزارهای باجگیر) تحقیق و پژوهش کردم(در راستای تز کارشناسی ارشد خود: اگرچه در زمان تعریف پروپوزال بسیاری خطر باجگیرافزارها را جدی نمی گرفتند اما امروزه با بالا رفتن این نوع تهدید سایبری حتی در کشور ما ایران کمتر کسی که آشنا با بدافزارها و حملات سایبری باشد از حملات متعدد و خطرناک آنها بی اطلاع است) در این شش ماهه اخیر بارها و بارها دوستان، آشنایان و افراد متعددی که قربانی این نوع از بدافزارهای شدند به بنده مراجعه کردند و تقاضا راهنمایی و راه حل داشتند. به طور کل بنده به همه افراد قربانی که آلوده این نوع بدافزارهای شدند (عموما قربانیان ویندوزی) توصیه می کنم در صورت آلودگی به این نوع بدافزارها در اولین اطلاعی که از حضور آن بر روی سیستم خود پیدا کردید:

- اتصال سیستم (دستگاه) را سریعا با شبکه (اینترنت) قطع کنید.(اینکار شاید فرایند باجگیرافزار را با اختلال رو به رو کند از طرفی توجه داشته باشید که اکثر باجگیرافزار های امروزی به راحتی از طریق شبکه منتشر می شوند و اطلاعات به اشتراک گذاشته شده در روی شبکه ، سامانه های ابری اشتراکی و نرم افزارهایی مانند Dropbox را نیز آلوده می کنند.)

- سریعا سیستم(دستگاه) خود را خاموش کرده .(اگر توانستید از متن اطلاعیه ای که باجگیرافزار به شما داده یک عکس یا کپی بگیرید تا بتوانید بعدا مشخص کنید که قربانی چه باجگیرافزاری شدید)(فعلا به آدرسی که باجگیرافزار به شما برای پرداخت باج داده نروید!)(اخطار: در برخی باج افزار ها مانند نسخه هایی از Wannacry که غیرHSR هستند و کلید رمز روی سامانه قربانی تولید می شود ، خاموش کردن دستگاه موجب پاک شدن کلید از روی حافظه اصلی دستگاه می شود، در این موارد نباید دستگاه خاموش شود! )

- در صورتی که اطلاعات شما برای شما ارزشمند است با یک دیسک Live (ترحیحا نسخه های لینوکسی) سیستم را بالا آورده و ابتدا تمامی منابع(فایل ها) خود که برای شما ارزشمند است اما هنوز آلوده نشده اند(عموما فایل ها آلوده شده یا اصطلاحا رمز شده تغییر نام و تغییر پسوند پیدا می کنند) را به یک محل امن(خارج از سیستم آلوده) منتقل کنید(احتیاط کنید فایل های مشکوک یا آلوده را منتقل نکنید).

- اطلاعات منتقل شده را در یک سیستم غیرآلوده (اگر سیستم عامل آلوده شده ویندوز بوده است ترجیحا از نسخه های مختلف لینوکس استفاده کنید و یا در صورت امکان از نسخه دیسک Live مجهز به یک ضدویروس به روز شده) منتقل کنید و توسط یک ضدبدافزار آنها را بررسی کنید.

- از اتصال هر حافظه جانبی مانند Cool Disk که اخیرا به سیستم آلوده متصل شده اند به سایر دستگاهها خود داری کنید.

- بررسی کنید که اخیرا آیا برنامه،فایل،(عکس،سند و...) ازمنبع غیرمطمئن و یا ضمیمه ایمیل دریافت کرده اید یا خیر

- در این مرحله باید به دنبال نوع و مشخصات باجگیرافزاری باشید که سیستم شما را آلوده کرده اند. برای این کار از همان اطلاعیه باجگیرافزار که روی دستکاپ سیستم آلوده و یا درون مسیرهای آلوده شده است می توانید استفاده کنید.(البته نوع اسامی فایل ها و پسوند و تحلیل پویای پروسه هم می تواند به شما کمک کند که البته کاری است اندکی تخصصی) (توجه محتوای برخی اطلاعیه های اخاذی در مورد نوع سیستم رمزنگاری وقدرت باجگیرافزار ها کذب است و ممکن است باجگیرافزار مربوطه آنچنان قدرتمند نباشد) (لینک مفید برای شناسایی: پایگاه شناسایی باجگیرافزار از روی راهنمای بازیابی و یا نمونه فایل های آلوده شما)

- در صورتی که متخصص یا کارشناس امنیت می شناسید با وی مشورت کنید و یا با شرکت های تولیدضدویروس(ضدبدافزار) تماس بگیرید و راهنمایی بخواهید. البته تاکید می کنم که حتی تحلیلگران خود این حوزه نیز بدون صرف هزینه از سوی شما وقت برای تحلیل باجگیرافزار شما نمی گذارند چرا که اگر فرد متخصص تجربه تحلیل با نمونه آلوده شده خاص شما(تاکید می کنم که باجگیرافزارها امروزه آنقدر متفاوت و متعدد هستند که تحلیل همه آنها و کسب تجربه در مورد تک تک آنها کاری بسیار زمان بر و دشوار است) را نداشته باشد باید وقت و انرژی زیادی برای بررسی نمونه مورد نظر صرف کند تا نهایتا متوجه شود که آیا می توان بدون پرداخت باج منابع آلوده شده را بازیابی کرد یا نه.

- بنابر این به خود شما توصیه می کنم بر اساس اطلاعاتی که از باجگیرافزار آلوده کنند خود بدست آوردید و میزان دانشی که در حوزه رایانه دارید در اینترنت جست و جو کنید و در مورد آن اطلاعات کسب کنید(توجه کنید که اطلاعات زیادی در مورد انواع باجگیرافزارها در وب وجود دارد پس دقت کنید که مقالات و اطلاعاتی را که می خوانید در مورد دقیقا نمونه آلوده کننده سیستم شما باشد نه نمونه های دیگر )توصیه می کنم چنانچه سوال تخصصی در مورد تحلیل فنی هر نمونه باجگیرافزار و امکان بازیابی فایل های سیستم آلوده و نحوه آن به انجمنهای تخصصی bleepingcomputer و KernelMode مراجعه فرمایید چرا که بهترین تحلیل گران این حوزه و متخصصین مربوطه و افرادی که تجربه آلوده شدن توسط انواع باجگیرافزارها را دارند در این پایگاهها فعال هستند و حتی می توانید متوجه شوید که آیا پرداخت باج تضمینی برای بازیابی منابع رمز شده سیستم آلوده را دارد یا اینکه نه. انجمن bleepingcomputer برای هر نمونه باجگیرافزار یک صفحه خاص ایجاد شده است که می توانید به آن مراجعه کنید و در صورتی که شما جز اولین قربانیان نمونه جدید باشید و صفحه ای برای آن وجود نداشته باشد یک Topic برای آن ایجاد کنید تا سایرین به شما کمک کنند.البته این لینک که حاوی جدولی از باجگیرافزارهای مطرح هست می تواند کمک فراوان و سریعی به شما بکند.

- بعد از اینکه از نوع باجگیرافزار، نسخه آن و نحوه پرداخت باج و یا بازیابی منابع بدون پرداخت باج مطمئن شدید حال می توانید تصمیم بگیرید که آیا باج را پرداخت کنید یا خیر.البته اخلاقا پرداخت باج کار صحیحی نیست و موجی تشویق مجرمان سایبری برای گسترش و ادامه این قبیل کارهایشان و افزایش مستمر باجگیرافزارها می شود. اگر از قبل روی دیسک خارجی پشتیانگیری کرده باشید که فایل های رمز شده چندان برای شما ارزشی ندارند و می توانید از فایل های پشتیبان خود استفاده کنید. اگر سیستم آلوده ویندوز بوده است حتما بررسی کنید که آیا Restore point شما فعال بوده است یا خیر(راهنمای نمونه ، راهنمای نمونه دوم ) و آیا امکان بازیابی از این طریق وجود دارد یا نه(البته متاسفانه باجگیرافزارهای قدرتمند که ما به آنها High Survivable Ransomwar (HSR)) می گوییم در صورت حتی فعال بودن VSS این اطلاعات این سرویس را پاک می کنند. )بررسی کنید که آیا امکان بازیابی با نرم افزارهای Recovery وجود دارد یا خیر. در بسیاری از موارد برای برخی نمونه های باجگیرافزارها ضعیف ابزاری بازیابی وجود دارد و بدون پرداخت باج می توان فایلها را بازیابی کرد (ما با این نوع باجگیرافزارهای غیر HSR می گویم یا همان LSR).سعی کنید این فرایند را به سرعت انجام دهید چرا که برخی از باجگیرافزارها به شما مهلت زمانی تعیین می کنند و در صورتی گذر از آن مهلت مبلغ اخاذی را بالا می برند و برخی ادعا می کنند که دیگر پرداخت باج برای شما بعد از مهلت مشخص شده ممکن نمی شود(که البته در اکثر موارد اینگونه نیست). اگر بعد از بررسی های لازم از بازیابی اطلاعاتتان ناامید شدید و قصد پرداخت باج را داشتید توجه کنید که در برخی از باجگیرافزارها امکان تست بازیابی اطلاعات آلوده برای چند نمونه محدود وجود دارد پس حتما آن را تست کنید.

- در صورتی که مجبور به پرداخت باج شدید بدانید در صورت پرداخت باج نیز تضمینی برای کار کردن ابزارهای ارائه شده یا کلید ارائه شده توسط مهاجم وجود ندارد حتما این موضوع را از سایر قربانیان در اینترنت جست و جو کنید(در بسیاری از موارد تنها درصدی از منابع را بر می گرداند).

- در صورت عدم تمایل به پرداخت باج و از سویی عدم توانایی در بازیابی منابع آلوده به شما توصیه می کنم مدتی فایل های آلوده را روی دیسکهایی مستقل و جدا از سیستم نگه داری کنید تا در صورتی که نسخه باجگیرافزار شما LSR باشد و در آینده برای آن ابزاری جهت بازیابی اطلاعات بدون پرداخت باج ارائه شود بتوانید آنها را بازیابی کنید.

- در نهایت به شما توصیه می کنم که حتما به شکل مستمر از اطلاعات خود پشتیبان بگیرید و در محلی جدا از سیستم خود ذخیره کنید،Restore point سیستم خود را فعال کنید .همیشه از ضد بدافزار به روز استفاده کنید و از سویی هیچگاه برنامه ها و فایل هایی را که نمی شناسید مخصوصا در ضمیمه ها ایمیل دانلود و بازنکنید حتی اگر یک فایل سند آفیس، عکس ، یا یک فایل js باشد.

لینک های مفید :

- فایل راهنمای باجگیرافزارها

- سایت شرکت KasperSky و اینتل با همکاری پلیس هلند و اروپا برای کمک به بازیابی فایل ها بدون پرداخت باج

-

پایگاه جهانی کمک به بازیابی فایلهای رمز شده و مقابله با پرداخت باج

- پایگاه شناسایی باجگیرافزار از روی راهنمای بازیابی و یا نمونه فایل های آلوده شما

-

ابزار سنجش میزان اسیب پذیری سامانه شما در برابر باجگیرافزارها(RanSim)

توصیه می کنم جهت آشنایی بیشتر با باجگیرافزارها، انواع آنها ،ماهیت رفتاری آنها،و راههای تشخیص آنها به پایان نامه یا مقالات ذیل در صورت دسترسی مراجعه کنید :

- Ahmadian, Mohammad Mehdi and Hamid Reza Shahriari. "2entFOX: A Framework for High Survivable Ransomwares Detection" Information Security and Cryptology (ISCISC), 2016 13th International Iranian Society of Cryptology Conference on. IEEE, 2016

-

Ahmadian, Mohammad Mehdi, Hamid Reza Shahriari, and Seyed Mohammad

Ghaffarian. "Connection-monitor & connection-breaker: A novel

approach for prevention and detection of high survivable ransomwares."

Information Security and Cryptology (ISCISC), 2015 12th International

Iranian Society of Cryptology Conference on. IEEE, 2015.

- احمدیان مرج, محمد مهدی؛ شهریاری، حمید رضا، 1394، چارچوبی به منظور تشخیص باجگیرافزارهای بقاپذیر به کمک تحلیل ترکیبی رفتاری برنامه ها و شبکه بیزی ، بیستویکمین کنفـرانس ملی سـالانه انجمن کامپیوتر ایران، تهران، انجمن کامپیوتر، پژوهشگاه دانشهای بنیادی

معرفی رمزکار ویروس شناسی ،تهدیدات امنیتی، راهکاری های حفاظت و مقابله با آنها

*** با عضویت در کانال تلگرام از مطالب بیشتر، فیلم ها و به روزرسانی های محتوای وب نوشت مطلع شوید.***

مطالب مرتبط:

-

چارچوبی به منظور تشخیص باجگیرافزارها (باج افزارها)

-

هشدار به کارشناسان امنیت سامانه های کنترل صنعتی در مورد باجگیرافزارها

- معرفی رمزکار ویروس شناسی ،تهدیدات امنیتی، راهکاری های حفاظت و مقابله با آنها

- هشدار به کارشناسان امنیت سامانه های کنترل صنعتی در مورد باجگیرافزارها