اگر به چشم انداز تهدیدهای امنیتی نگاه کنیم، توسعه بازار امنیت اطلاعات موضوع دور از ذهنی نخواهد بود. طبق گزارش منتشر شده توسط Burning Glass Technologies ، تعداد درخواستهای نیروی کار امنیت بین سالهای 2007 تا 2013 به میزان هفتاد و چهار درصد، تقریباً دو برابر بقیه مشاغل فناوری اطلاعات، رشد داشته است. به علاوه، انتظار میرود که این رشد ادامه پیدا کند، به طوری که طبق پیش بینی مرکز آمار فدرال ایالات متحده، فقط جایگاه تحلیل گر امنیت (Security Analyst) تا سال 2022 با رشد سی و هفت درصدی نسبت به 2012روبرو خواهد شد.

این واقعیتها، بازار کاری امنیت اطلاعات را به یکی از جذابترین ها در میان مشاغل فناوری اطلاعات تبدیل کرده است. در عین حال، هزینه های بالای این صنعت باعث شده که فرآیند انتخاب یک مسیر شغلی در این حوزه دشوار گردد. بر این اساس، تحقیقات ما در زمینه میزان درآمد مشاغل مختلف امنیت اطلاعات، منجر به تهیه لیستی از 10 شغل برتر از نظر میزان درآمد به شرح زیر شده است.

1- مدیر ارشد امنیت اطلاعات (CISO)

CISO یک مدیر ارشد اجرایی (در اصطلاح C-Level) است که وظیفه اصلی آن نظارت عالی بر عملکرد واحد امنیت سازمان و پرسنل آن است. وظعیت کلی امنیت سازمان دغدغه اولیه CISO است. در حقیقت، فردی که خواهان چنین جایگاهی است باید بتوانند پیش زمینه های قوی در موضوعات راهبردی فناوری اطلاعات و نیز معماری امنیت از خود به نمایش گذارند. همچنین متقاضی این شغل باید مهارت بالایی در تعامل و ارتباطات با افراد باشد، چرا که سازماندهی و مدیریت تیم امنیت و نیز ارتباط با دیگر مدیران سازمان و تعامل با نهادهای دیگر خارج از سازمان از وظایف این جایگاه است.

براساس پیشبینی PayScale ، میانگین درآمد یک CISO در سال 2015 حدود 131 هزار دلار است. در این جایگاه میتوان حداقل انتظار درآمد 81 هزار دلار در سال را داشت. این مبلغ برای سازمانهای بزرگ میتواند تا 240 هزار دلار در سال نیز افزایش یابد.

یک پژوهشکده وابسته به دانشگاه صنعتی امیرکبیر در حوزه IT و امنیت اطلاعات جهت طرح توسعه سازمانی و تکمیل نیروی انسانی خود در یک پروژه به صورت تمام وقت و پاره وقت، از علاقهمندان واجد شرایط دعوت به همکاری مینماید:

تخصص های مورد نیاز : مهارتها: 1-آشنایی

با مفاهیم شبکه و امنیت 2-آشنایی با استانداردهای امنیت اطلاعات 3-آشنا با

استاندارد ISO 27001 4-آشنایی با مفاهیم و ابزارهای مهندسی معکوس 5-مهارت در تحلیل ترافیک برنامه های تحت شبکه

رشته های تحصیلی قابل قبول : امنیت اطلاعات،مهندسی کامپیوتر گرایش نرم افزار، علوم کامپیوتر، ، مهندسی IT

مقطع تحصیلی : کارشناسی , کارشناسی ارشد و یا دانشجوی این مقاطع

محل استخدام : تهران

لذا علاقمندانی که شرایط فوق را دارند لطفا رزومه خود را برای بنده ارسال نمایند. با تشکر

آدرس ایمیل :

امروز خبر رزمایش جنگ سایبری آمریکا و انگلیس رو دیدم که برایم جالب بود.در دنیای مدرن بعد از مطرح شدن جنگ های سایبری حال نوبت به رزمایش های سایبری است که یکی دو سالی است مطرح شده است و کشورما هم از این موضوعات تاثیر پذیرفته است.

سناریوی این رزمایش جنگ سایبری به این صورت بود که ابتدا یک زلزلهی بزرگ

جنوب کالیفرنیا را میلرزاند و سپس حملات سایبری هماهنگی صورت میگرفت. این

حملات شامل حملات مخرب به لولههای نفت و گاز، نفوذ در بندرهای تجاری،

حمله به شبکههای پنتاگون، اختلال در دسترسی به بانکها و حمله به

سامانههای بازارها میشد.

کوین ای لاندی (Kevin E.Lunday)، مدیر

رزمایشها و آموزش فرماندهی سایبر آمریکا، گفت: «نتیجهی این رزمایش آمادگی

عملیاتی گروهها بود. گروههای شرکتکننده عملکرد متفاوتی داشتند؛ برخی از

آنها بسیار باتجربه بودند درحالیکه برخی دیگر نه. سؤال اصلی این نبود که

آیا واقعاً چنین حملاتی رخ میدهد، بلکه سؤال اصلی این بود که چه موقع این

حملات واقع خواهد شد؟»

همچنین وی افزود حملاتی که گروهها با آن مواجه

بودند همه از یک نوع نبودند و کشورهای دیگر با پیشرفتهترین سلاحهای

سایبری آنها را انجام میدهند. یکی دیگر از گروهها که نیروی رقیب نامیده

میشد حملات را هدایت میکرد و اعضای این گروه روش خود را با توجه به

عملکرد گروهای دفاعکننده تنظیم میکردند. این رزمایش از اتاقی به نام "

سلول سفید " کنترل میشد.

در هفتهی آخر این رزمایش، مقامات نظامی آمریکا به گروهها اجازه دادند تا روشهای دفاعی خود را اجرا کنند.

امروز به درخواست یکی دیگر از دوستان فایل گزارش خودم در درس پروتکل های امنیتی را با عنوان «آیا بیت کوین یک پول دیجیتال آنلاین امن است؟ » را در وب نوشت قرار می دهم،قبلا هم اسلایدهای ارائه این پژوهش را در وبنوشت قرار داده بودم. اگر چه این پژوهش داری نواقصی است و امیدوارم بزرگان بر من خرده نگیرند.امید است این گزارش برای علاقمندان حوزه امنیت و تجارت الکترونیک مفید باشد.

جهت مطالعه عمیق تر در این زمینه می توانید به کتاب رایگان Mastering Bitcoin: Unlocking Digital Cryptocurrencies مراجعه کنید.

به علت اهمیت این خبر تصور کردم که بازانتشار آن در وبنوشتم خالی از لطف نیست.

رئیس دانشگاه آزاد هزینه تحصیل دانشجو در ایران و کشورهای خارجی را با هم مقایسه کرد و گفت: هزینه تربیت متخصص در ایران از ابتدای شروع تحصیل تا پایان دوره دکتری در حدود ۲۵۰ هزار دلار تا ۵۰۰ هزار دلار است.

به گزارش خبرگزاری مهر، حمید میرزاده صبح امروز در همایش مدیران حراست واحدهای دانشگاه آزاد اسلامی با اشاره به حجم بالای مهاجرت نیروهای متخصص و اساتید برجسته دانشگاهی از کشور در سالیان گذشته، گفت: مهمترین وظیفه حراست دانشگاه ها باید تلاش در جهت حفظ نیروهای متخصص اسلامی در درون کشور و دانشگاه ها باشد و این بهترین وظیفه ای است که می توان برای حراست دانشگاه ها در نظر گرفت.

رئیس دانشگاه آزاد با اشاره به مهاجرت بخشی از متخصصان ایرانی به خارج از کشور در سال های گذشته، گفت: متاسفانه به هر دلیلی بخشی از متخصصان ما که هزینه بسیاری برای تربیت آنان شده است به کشورهای دیگر مهاجرت کردند که بخشی از آن به دلیل دافعه ای بوده که در کشور برای آنان ایجاد شده است.

وی تصریح کرد: هم اکنون بر اساس گزارشات و منابع موثق، هزینه تربیت دکتری PHD برای دولت آمریکا در حدود ۵ میلیون دلار است که این عدد در کشورهای اروپایی در حدود ۶۰۰ هزار دلار تخمین زده شده است.

CVE-2012-2122

CVE-2012-0221

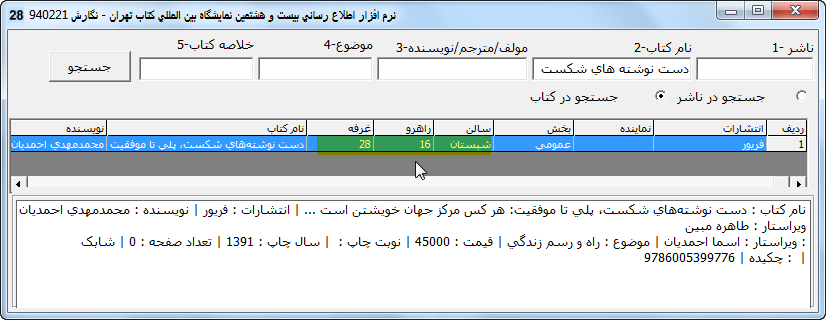

قابل توجه علاقمندان به کتاب «دست نوشته های شکست، پلی تا موفقیت» که جویای محل فروش کتاب در نمایشگاه کتاب امسال بودند، این کتاب در سالن شبستان در راهرو 16 غرفه 28 (انتشارات فریور) موجود می باشد.

نرم افزار های اندروید و iOS بیست و هشتمین نمایشگاه بین المللی کتاب تهران