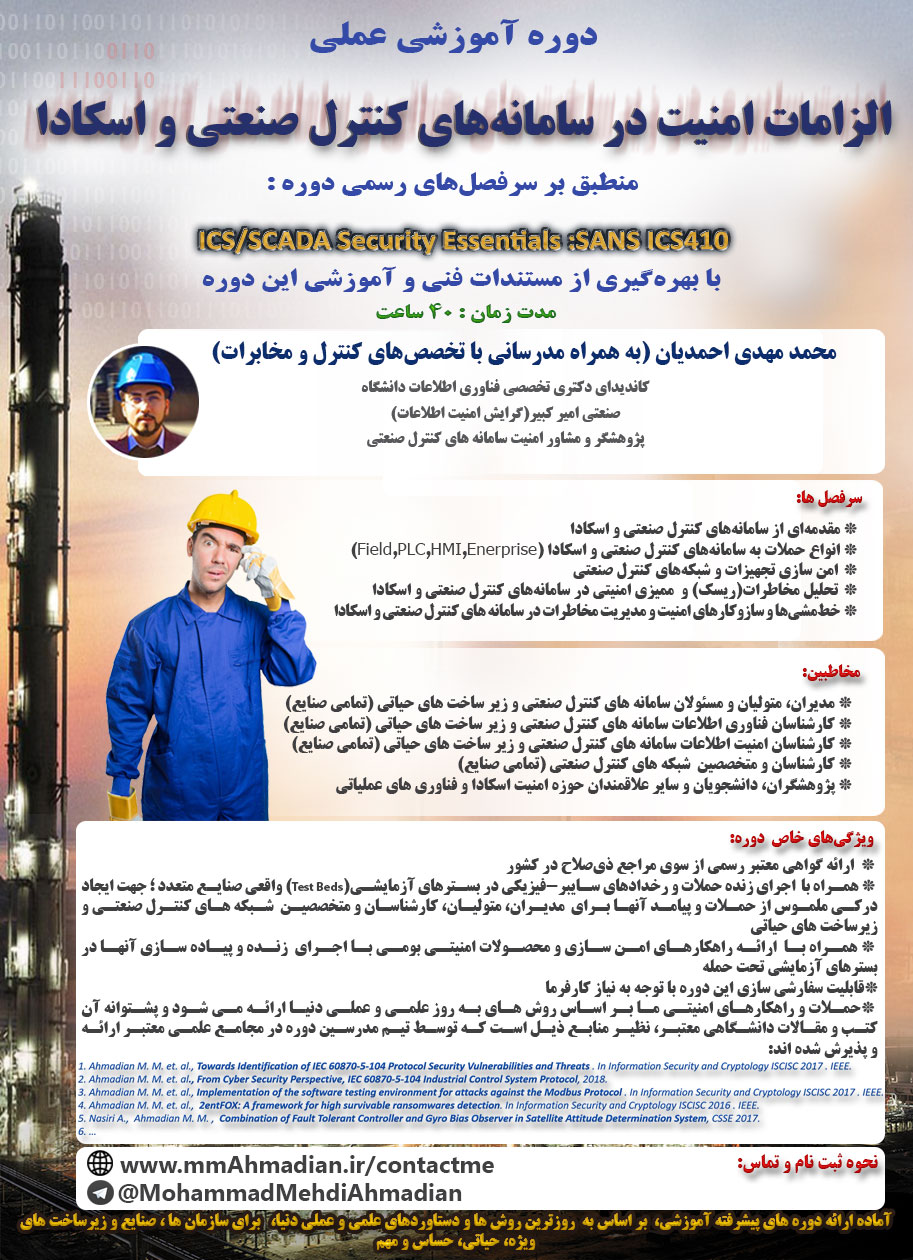

به نقل از واحد آگاهی بخشی امان، سیستم های کنترل و اتوماسیون صنعتی (DCS، PLC، اسکادا، تلهمتری، دیسپاچینگ، ESD و غیره) ازجمله اهداف آسیبپذیر در مقابل حملات سایبریاند. دلایل متعددی برای این آسیبپذیریهای قابلتوجه میتوان ذکر کرد. افزایش انگیزه مهاجمان و سوق پیدا کردن جنگهای سایبری به سمت زیرساختهای حیاتی صنعتی یکی از این دلایل است.

بهرهگیری روزافزون صنایع از فناوریهای جدید بهویژه در بخش سیستم های حفاظت و کنترل، دلیل دیگر گسترده بودن اهداف قابل تهدید در صنایع است. گستردگی و پیچیدگیهای فنی، جغرافیایی و سازمانی صنایع که معمولاً با عدم یکپارچگی مدیریت امنیت سایبری نیز همراه است موجب میشود بخشهای مختلفی از سیستم ها و تجهیزات این مجموعه ها در معرض تهدید باشد.

بهتازگی سازمانهای NSA، DOE، CISA،FBI [1]در خصوص هک و نفوذ به سیستم های کنترل صنعتی (ICS)، سیستم های اسکادا(SCADA) و PLCهای مرتبط با برندها و پروتکل ذیل هشدار دادهاند:

- Schneider Electric programmable logic controllers (PLCs)

- OMRON Sysmac NEX PLCs

- Open Platform Communications Unified Architecture (OPC UA) servers

در این هشدار تأکید شده است که مهاجمین در این نفوذها توانستهاند دسترسی کاملی به شبکههای صنعتی قربانی پیدا نمایند. یکی از نکات قابلتوجه که در این حملات گزارش دادهشده این است که مهاجمین از ابزارهای توسعه دادهشده خاصمنظورهای استفاده کردهاند تا بتوانند سطح دسترسی و ابعاد حمله را تا عمق سیستم های کنترل صنعتی (که PLCها و DCSها هستند) گسترش دهند. در این حملات مهاجمین از مرحله شناسایی، نفوذ اولیه، گسترش نفوذ و وارد آمدن حملات از این ابزارهای خاصمنظوره استفاده مینمایند که در تجارب بالغبر هشتساله رصد حملات توسط شرکت امان نیز کمتر شاهد آن بودیم.

در این حملات شاهد این بودیم که سیستم های کنترل صنعتی از نوع ایستگاههای مهندسی دارای سیستمهای عامل ویندوز، از اکسپلویتهای آسیبپذیریهای شناختهشده درایورهای مادربردهای ASRock مورد نفوذ قرار گرفتند.