در سالهای اخیر با گسترش فناوری شاهد حرکت سامانههای فناوری اطلاعات (IT) و سامانههای فناوری عملیاتی (OT) بهسوی یکدیگر بودهایم. از این پدیده بهعنوان یکی از همگراییهای فرایندهای سایبری با فرایندهای فیزیکی با عنوان تلاقی سایبر-فیزیکی یاد میشود. در یک دهه گذشته به دلیل افزایش حملات سایبری به زیرساختهای حیاتی، امنیت سامانههای کنترل و اتوماسیون صنعتی بسیار موردتوجه قرارگرفته است و در نشستها و محافل بسیاری شاهد صحبت از این نوع حملات هستم. نکتهای که بسیار قابلتوجه است این است که واقعاً در عمل، چگونه انجام یک حمله به سامانههای کنترل صنعتی باوجود بسترهای ارتباطی سنتی آنالوگ و بسترهای به نسبت جدید دیجیتال ممکن است. بهراستی حملاتی نظیر Stuxnet، Industroyer، Triton و VPNFilter در عمل از چه بردارهای حملهای استفاده میکنند؟ آیا همانطور که در بسیاری از محافل بیان میشود، به همان سهولتی که میتوان به یک شبکه غیرصنعتی نفوذ و حمله نمود، به یک شبکه صنعتی با تجهیزاتی نظیر PLC،RTU،HMI و غیره نیز میتوان نفوذ کرد؟ آیا واقعاً میتوان تمامی حملات فراگیر در حوزه فناوری اطلاعات را در حوزه کنترل صنعتی اجرایی کرد؟

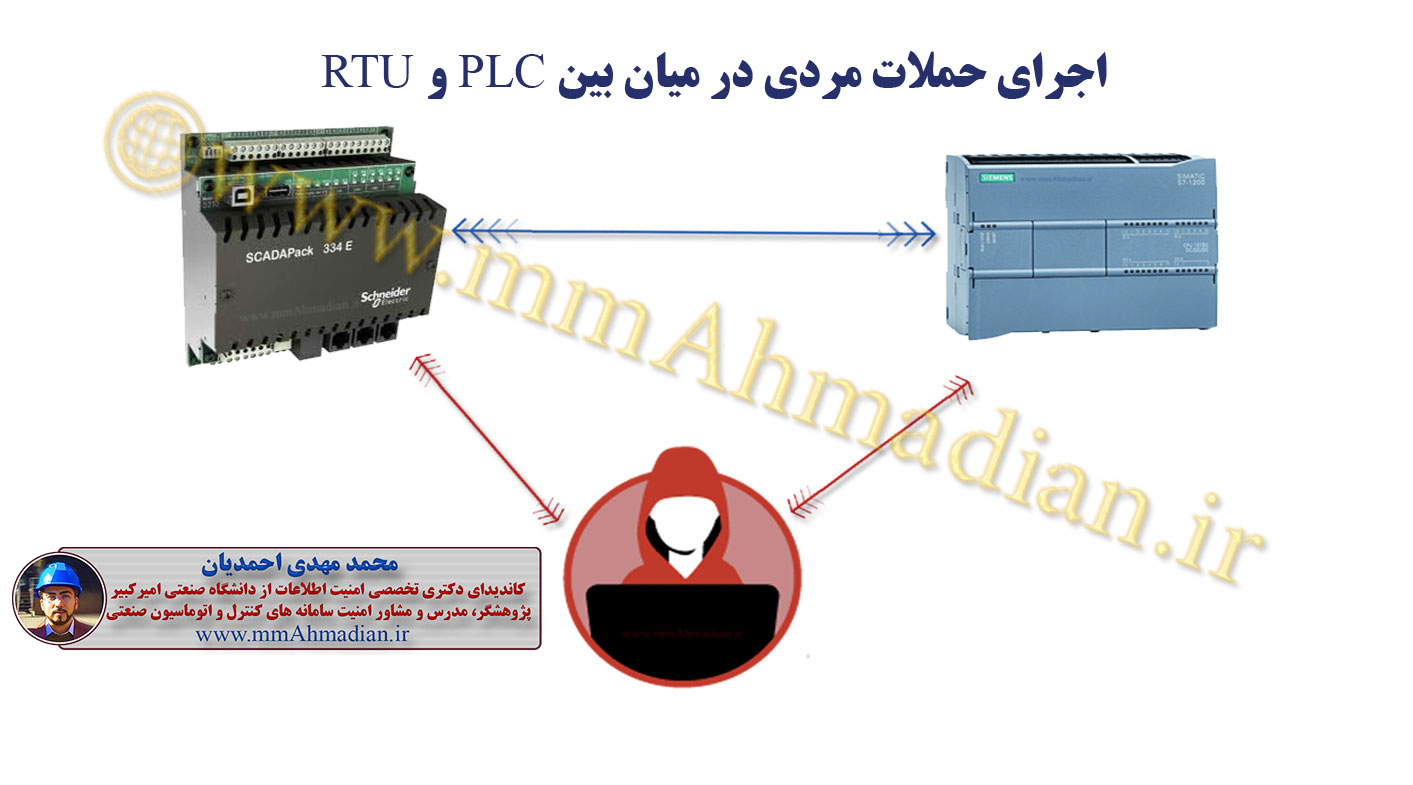

جهت کمک به شفاف نمودن مسائل مطرحشده فوق، انشا الله قصد داریم در روز سهشنبه، ششم شهریورماه (ساعت 11 الی 12)، در محل نمایشگاههای پانزدهمین کنفرانس بینالمللی انجمن رمز ایران (تهران، دانشگاه شهید رجایی) ارائهای با مضمون پیادهسازی حملات پایه در شبکههای کنترل صنعتی ارائه نماییم. هدف این ارائه فنی و عملی این است که بهاجمال چند سناریو حمله (حملات شناسایی، ممانعت از خدمات و مردی در میان) بر روی بستر آزمایشی(Test Bed) تجهیزات زیمنس و اشنایدر، اجرا گردد، چالشهای آنها مطرح شود و برخی سازوکارهای امنیتی آنها نمایش داده شود. بهعنوان نمونه دریکی از این سناریوها تلاش خواهیم کرد نشان دهیم چگونه در صورت نفوذ به سامانه صنعتی میتوان به نحوی اطلاعات شبکه را مخدوش نماییم که بدون اطلاع اپراتور، اطلاعات HMI با اطلاعات چرخش موتور در تناقض باشد. از تمامی مدیران، متولیان و مسئولان محترم صنایع که برای این کنفرانس برنامه دارند، دعوت میشود در این برنامه یکساعته شرکت نمایند.

سرفصلهایی که در این ارائه به آنها پرداخته خواهد شد:

· اجرای عملی چند سناریو حمله شناسایی(Reconnaissance)

· اجرای عملی نمونه سناریو حمله ممانعت از خدمات (DoS)

· اجرای عملی نمونه سناریو حمله مردی در میان (MITM) به روش مسموم سازی ARP

مخاطبان این ارائه کاملاً فنی گروههای ذیل هستند:

· مدیران، متولیان و مسئولان سامانههای کنترل صنعتی و زیرساختهای حیاتی

· کارشناسان فناوری اطلاعات سامانههای کنترل صنعتی و زیرساختهای حیاتی

· کارشناسان امنیت اطلاعات سامانههای کنترل صنعتی و زیرساختهای حیاتی

· کارشناسان و متخصصین شبکههای کنترل صنعتی پژوهشگران، دانشجویان و سایر علاقهمندان حوزه امنیت اسکادا و فناوریهای عملیاتی

* چنانچه به محتویات این ارائه علاقهمند هستید، ما مجموعهای کامل از این حملات به همراه معرفی و اجرای عملی راهکارهای دفاعی و محصولات امنیتی از اصول امنیتی دیگر را در قالب دورههای آموزشی پیشرفته(لینک) به شما آموزش میدهیم.

پوستر این کنفرانس را با اندازه بزرگتر از طریق این لینک مشاهده میکنید.

- دوره آموزشی عملی « الزامات امنیت در سامانه های کنترل صنعتی و اسکادا»

- سخنرانی چالش های امنیتی در سامانه های سایبر-فیزیکی (با محوریت تحلیل جریان اطلاعات در خطوط لوله نفت و گاز)

- معیارهای گزینش دورههای پیشرفته امنیت کنترل و اتوماسیون صنعتی درکشور

- دوره های آموزشی امن سازی سیستم های کنترل صنعتی در سطح پیشرفته

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی(کنفرانس انجمن کامپیوتر 96)

- کارگاه آموزشی امنیت اطلاعات در سامانههای کنترل صنعتی : چالشها و راهکارها(کنفرانس رمز 96)

- راهکارهای امنیت سایبری سامانه های کنترل صنعتی در جهان و تطبیق آن با وضعیت ایران

- دوره آموزشی امنیت سایبری در سامانه های صنعتی

- انتشار کتاب پروتکل کنترل صنعتی IEC 60870-5-104 از منظر امنیت سایبری

- بخشی از سوالات چک لیست ارزیابی امنیتی مرحله پیاده سازی پروتکل IEC 60870-5-104